Juliana Jenny Kolb

Home > Redes de Computadores > Modelos de Arquitetura de Redes > Modelo OSI

Protocolo IPSec

O Protocolo IPSec atua na camada 3 (Rede) do Modelo OSI, implementa uma forma de tunelamento na camada da rede (IP) e é parte das especificações da pilha de protocolos IPV6. Ele fornece autenticação em nível da rede, a verificação da integridade de dados e transmissão com criptografia e chaves fortes de 128 bits. Implementa um alto grau de segurança na transmissão das informações.

O protocolo IPSec dificulta de maneira permanente uma eventual tentativa de ataque vindo por parte do “hacker”, tornando muito difícil fazer um grampo em linhas de comunicação e obter qualquer informação útil do trafego da rede.

Características IPSec

- não é obrigatório tanto no sistema de endereçamento IPv4 quanto no IPv6;

- pode ser usado protegendo os protocolos TCP e UDP.

Elementos do IPSec

O IPSec utiliza os seguintes elementos principais para proteger a comunicação via rede:

- Cabeçalho de autenticação (AH) – efetua uma autenticação e verificação da integridade dos dados. O processo de autenticação impede a recepção em estações sem autorização, evita eventuais tentativas de falsificação ou alteração de informações ao longo da rota. Não permite a criptografia dos dados, portanto, é útil principalmente quando a verificação da integridade é necessária, mas não o sigilo.

- Carga de empacotamento (ESP) – é uma forma de transporte segura e tempo finalidade evitar a interceptação, a leitura dos dados por terceiros, ou uma eventual cópia dos dados (sigilo). Além disso, ele também fornece verificação de integridade.

Considerando que a ESP pode fazer tudo o que o AH pode fazer e ainda é mais eficiente durante a inicialização, ele só não substitui o AH pois este é capaz de verificar uma parte do cabeçalho IP que a ESP não faz.

Modos de funcionamento

O IPSec pode ser usado em dois modos, Transporte e Túnel.

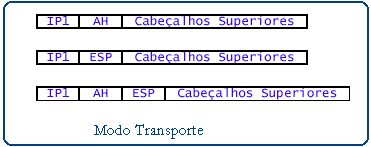

- Modo de Transporte – nesse modo apenas o segmento da camada de transporte é processado, ou seja , autenticado e criptografado. Nesse caso o cabeçalho IPSec é inserido logo após do cabeçalho IP. O campo Protocol do cabeçalho IP é alterado pra indicar que um cabeçalho IPSec segue o cabeçalho IP normal. O cabeçalho IPSec possui informações de segurança, principalmente o identificador SA, um novo número de sequência e, possivelmente alguma verificação da carga.

Figura 1: Modo Transporte

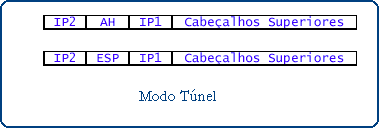

- Modo Túnel – nesse modo, todo o pacote IP é autenticado ou criptografado. No modo túnel, todo o pacote IP, incluindo o cabeçalho, é encapsulado no corpo de um novo pacote IP com um cabeçalho IP completamente novo. Esse modo é útil quando o túnel termina em um local diferente do destino final. Também é útil quando um conjunto de conexões TCP é agregado e tratado como um único fluxo codificado, pois isso evita com que terceiros descubram quem está enviando, quem está recebendo e a quantidade de pacotes circulados pela rede. Muitas vezes um simples conhecimento da quantidade de tráfego e de seu destino é uma informação valiosa.

Figura 2: Modo Túnel

Gerenciamento de Chaves

O Gerenciamento de chaves pelo IPSec pode ser manual ou automático dependendo do número de sites conectados. O protocolo padrão para esse gerenciamento é o IKE (Internet Key Management)., que é a combinação do ISAKMP (Internet Security Association and Key Management Protocol) e o protocolo Oakley. O IKE opera em duas fases, primeiro dois pares estabelecem um canal seguro, em seguida os dos pares negociam os SA (transação de segurança) de propósito geral.

O protocolo IPSec fornece o que há de melhor no mercado atual em termos de proteção do tráfego e rede IP. Seu uso não se limita apenas à criação dos VPNs, mas sim a todos os ambientes expostos e sensíveis aos aspectos de segurança.

Site de Referência

https://www.gta.ufrj.br/grad/04_1/vpn/Script/RDIIPSec.html