Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

Materiais de Estudo disponíveis

| Apostila on-line |  |

Questões – IPsec

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (FCC – MPE-MA/2013) Utilizando o IPSec ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– o firewall de cada rede integrada precisa ter configurada política de segurança semelhante. </br> </br>

Errado: </br>

– o modo tunnel criptografa o conteúdo do pacote IP com exceção do cabeçalho. </br>

No modo túnel, todo o pacote IP, incluindo o cabeçalho, é encapsulado no corpo de um novo pacote IP com um cabeçalho IP completamente novo. </br> </br>

– o modo transporte é mais indicado em conexões WAN, mantendo maior nível de confidencialidade. </br>

Nesse modo apenas o segmento da camada de transporte é processado, ou seja , autenticado e criptografado. </br> </br>

– ao estabelecer o canal de comunicação evita-se ataque do tipo DDoS, deixando este canal vulnerável ao spoof em uma das pontas. </br> </br>

– todos os equipamentos envolvidos na comunicação, com exceção dos roteadores, usam uma chave comum. </br> </br>

Para ler mais sobre o assunto, acesse: IPSec ( )

#2. (INSTITUTO AOCP – EBSERH/2015) O protocolo de segurança de IP é representado pelo termo

#3. (FCC – TRT-16ª REGIÃO (MA)/2009) O protocolo de segurança IP (IPSec) ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– não provê confidencialidade dos dados com o cabeçalho de autenticação (AH). </br>

Cabeçalho de autenticação (AH) – efetua uma autenticação e verificação da integridade dos dados. O processo de autenticação impede a recepção em estações sem autorização, evita eventuais tentativas de falsificação ou alteração de informações ao longo da rota. Não permite a criptografia dos dados, portanto, é útil principalmente quando a verificação da integridade é necessária, mas não o sigilo. </br> </br>

Errado: </br>

– é obrigatório tanto no sistema de endereçamento IPv4 quanto no IPv6. </br>

– no modo transporte é usado para comunicações de host-a-rede e de host-a-host sobre a internet. </br>

nesse modo apenas o segmento da camada de transporte é processado, ou seja , autenticado e criptografado. Nesse caso o cabeçalho IPSec é inserido logo após do cabeçalho IP. </br> </br>

– não pode ser usado protegendo os protocolos TCP e UDP. </br> </br>

– não provê integridade das mensagens com o Encapsulating Security Payload (ESP). </br> </br>

Para ler mais sobre o assunto, acesse: IPSec ( )

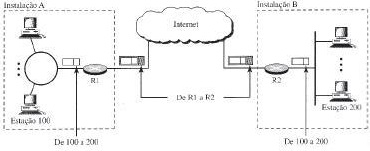

#4. (FGV – MEC/2009) A figura a seguir ilustra uma VPN que utiliza uma rede pública (Internet) responsável pelo transporte do pacote de R1 a R2. Elementos externos à organização não conseguem decifrar o conteúdo do pacote nem os endereços de origem e de destino. A decriptação ocorre em R2, que localiza o endereço de destino do pacote e o entrega.  Essa rede usa um protocolo de segurança num esquema para fornecer autenticação, integridade e privacidade. O protocolo de segurança e o esquema são denominados:

Essa rede usa um protocolo de segurança num esquema para fornecer autenticação, integridade e privacidade. O protocolo de segurança e o esquema são denominados:

#5. (IBFC – TRE-AM/2014) O Protocolo de Segurança que visa ser o método padrão relativo à privacidade do usuário, à integridade dos dados e à autenticidade das informações, é denominado: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– IPsec </br>

Para ler mais sobre o assunto, acesse: IPSec ( ) </br> </br>

Errado: </br>

– UDP </br>

Permite que a aplicação envie um datagrama encapsulado em um pacote IPv4 ou IPv6, e então enviado ao destino. O protocolo UDP é um protocolo não orientado para a conexão da camada de transporte tanto do modelo TCP/IP quanto do modelo OSI. Este protocolo é muito simples já que não fornece controle de erros (não está orientado para a conexão). </br>

Para ler mais sobre o assunto, acesse: UDP ( ) </br> </br>

– IPv4 </br>

Protocolo de comunicação usado entre todas as máquinas em rede para encaminhamento dos dados. Tanto no Modelo TCP/IP, quanto no Modelo OSI, o importante protocolo da internet IP está na camada intitulada camada de rede. </br>

Para ler mais sobre o assunto, acesse: IPV4 ( ) </br> </br>

– DNS </br>

Funciona como um sistema de tradução de endereços IP para nomes de domínios. </br>

Para ler mais sobre o assunto, acesse: DNS ( )

#6. (FGV – IBGE/2017) Fábio deseja agregar segurança ao ambiente computacional de sua empresa, que disponibiliza vários serviços na Internet para seus clientes e ambientes exclusivos aos seus parceiros. Ele decidiu implementar IPsec na empresa para acrescentar mais segurança nas transmissões de dados entre empresa e clientes e entre empresa e parceiros. Sabendo que o IPsec tem a capacidade de fornecer privacidade, integridade e autenticidade das informações, Fábio conseguirá agregar muitos benefícios à segurança da empresa. Com relação a tais benefícios, analise os itens a seguir: I. segurança forte a todo o tráfego que sair do roteador, implementando o IPsec no roteador da empresa; II. segurança para usuários individuais; III. firewall resistente ao bypass de todo o tráfego oriundo da Internet que usar IP, visto que o firewall é o único meio de entrada da Internet para a organização; IV. treinamento dos usuários sobre mecanismos de segurança, emissão ou revogação de material de chave para cada usuário no ingresso e saída da organização, respectivamente, pois o IPsec não é transparente aos usuários finais. São benefícios do IPsec somente:

#7. (PR-4 UFRJ – UFRJ/2016) No Windows Server 2008 é possível criar redes virtuais privadas (VPNs, de Virtual Private Networks), que são conexões seguras ponto a ponto em redes privadas ou públicas. Para esta implementação, é possível utilizar diversos protocolos de encapsulamento, entre eles o L2TP. No ambiente Windows Server, o L2TP utiliza para serviços de criptografia o protocolo: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– IPsec </br>

Para ler mais sobre o assunto, acesse: IPSec ( ) </br> </br>

Errado: </br>

– RDIS </br>

Conjunto de padrões de comunicação para transmissão digital simultânea de voz, vídeo, dados e outros serviços de rede sobre os circuitos tradicionais da rede pública de telefonia comutada. </br>

Para ler mais sobre o assunto, acesse: RDIS ( ) </br> </br>

– DCCP </br>

Protocolo de redes de computadores da camada de transporte que implementa conexões bidirecionais unicast, controle de congestionamento não-confiável de datagramas. </br>

Para ler mais sobre o assunto, acesse: DCCP ( ) </br> </br>

– SIP </br>

Protocolo de controle para criação, modificação e finalização de sessões multimídia e chamadas telefônicas com um ou mais participantes. Os participantes podem ser convidados para sessões do tipo unicast e multicast. O SIP pode convidar usuários para participar de uma nova sessão ou para uma sessão multimídia já existente. </br>

Para ler mais sobre o assunto, acesse: SIP ( ) </br> </br>

– xDSL </br>

Tecnologias de banda larga mais utilizadas atualmente.

#8. (FMP Concursos – PROCEMPA/2012) Para implantar uma VPN que garanta a integridade dos endereços da camada de rede além dos dados de aplicação, qual protocolo, entre os listados, deve ser utilizado?

#9. (FGV – TJ-GO/2014) Para lidar com informações sensíveis é preciso preparar um ambiente onde todo o tráfego TCP/IP host-a-host seja criptografado na camada de rede. Para isso, deve-se utilizar o protocolo:

#10. (IF-SP – IF-SP/2011) Qual dos protocolos abaixo é usado para criar VPNs de camada 3?

#11. (IESES – IGP-SC/2017) O IPSec (IPSecurity) corresponde à um conjunto de protocolos desenvolvidos pelo IETF (Internet Engineering Task Force) que adicionam segurança aos pacotes, permitindo criar pacotes confidenciais e autenticados para a camada de rede. O IPSec opera em dois modos: transporte e túnel. No modo transporte, o IPSec: