Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

* Clique aqui para acessar as questões por matéria da disciplina.

Teste 10 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (IBFC – EBSERH/2017) Para um típico ataque de negação de serviço (DDoS – Distributed Denial-of-Service) os crackers podem utilizar como estratégia o recurso técnico denominado:

#2. (IBFC – EBSERH/2016) Referente ao SMTP e conforme acordo de Cooperação entre as Operadoras de Telecomunicações, os Provedores de Acesso, a Anatei e o CGI.br para evitar e minimizar a quantidade de SPAM’s a porta 25 foi substituída para a: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

SMTP: Porta de Comunicação: 25 – Primogênita e 587 – Recomendada. </br>

Para ler mais sobre o assunto, acesse: SMTP ( )

#3. (FCM – IFF-RS/2016) Existe um tipo de programa malicioso que se disfarça de programa legítimo, normalmente sem a criação de réplicas, em que é aberta uma porta de comunicação (backdoor) não monitorada, permitindo o acesso, não autorizado, a arquivos e ao gerenciamento do computador da vítima. A prevenção para esse tipo de programa é ter sempre um bom software de antivírus, aliado a um firewall, além da troca frequente de senhas. Este tipo de programa malicioso é conhecido como

#4. (FUNDEP (Gestão de Concursos) – CRM-MG/2017) Assinale a alternativa que apresenta corretamente um tipo de protocolo de criptografia que pode ser ativado ao FTP dos sistemas Linux, com objetivo de gerar mais segurança. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

FTP com TLS

Assegurar a segurança em transmissões FTP, por meio do TLS, não é tão óbvio assim, quanto em transmissões HTTP. Isso porque o TLS é utilizado durante as conexões FTP, não sendo como no último caso em que este protocolo é simplesmente encapsulado como parte do protocolo de aplicação do TLS.

O servidor escuta normalmente a porta padrão do FTP, e a sessão se inicia sem qualquer segurança. Uma vez que o cliente deseje assegurar a sessão, o comando AUTH do FTP deve ser passado e então o servidor deve habilitar a negociação TLS, através do handshake. Após a negociação TLS ser concluída, o FTP volta à cena, tendo seus demais comandos, assim como o AUTH implementados com o protocolo TLS. No entanto, apenas a parte de controle é assegurada pelo TLS, a transmissão de dados deve ser assegurada pelo próprio FTP, através dos comandos PBSZ e PROT.

Para ler mais sobre o assunto, acesse: FTP ( )

#5. (CESPE – TCE-PA/2016) Constituem estratégias para evitar ataques de XSS (cross-site scripting): a utilização da flag HTTPOnly nos cookies, pela qual se evita que estes sejam manipulados por JavaScript; e a ativação da flag Secure, que garante que o tráfego seja feito apenas por HTTPS.

#6. (FUNDEP (Gestão de Concursos) – UFVJM-MG/2017) Assinale a alternativa que apresenta um protocolo de transferência de arquivos.

#7. (IBFC – EBSERH/2017) O servidor FTP utiliza duas portas para realizar transferência de arquivos. Relacione as duas colunas quanto aos tipos de conexão e as suas respectivas portas: (1) conexão de controle (2) conexão de dados (A) porta 20 (B) porta 21 (C) porta 22 Assinale a alternativa correta. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Ao iniciar uma sessão TFP o cliente inicia primeiramente uma conexão de controle com o servidor na porta 21, por onde envia informações de usuário e senha e comandos para mudar diretório. Com a verificação positiva do usuário o servidor mantem a conexão de controle aberta e aguarda as solicitações, quando o cliente solicita um arquivo o servidor abre uma conexão de dados com o cliente através da porta 20 que fechada logo após o envio do mesmo. Se durante a sessão o cliente solicitar outro arquivo o FTP abrirá outra conexão TCP, ou seja o FPT manter uma conexão não persistente na conexão de dados e uma conexão persistente na conexão de controle. Durante uma sessão FTP o servidor mantem informações de estado do cliente, monitorando seu tráfego na árvore de diretório e associa cada sessão TCP a um cliente especifico, por este motive é considerado uma protocolo de estado,diferente do protocolo HTTP que não monitora o cliente e por isso é considerado um protocolo sem estado. </br> </br>

Para ler mais sobre o assunto, acesse: FTP ( )

#8. (IBFC – EBSERH/2016) O protocolo TFTP tem como principais características técnicas: (1) não possuir mecanismos de autenticação ou encriptação de dados. (2) é baseado em UDP (User Datagram Protocol). (3) utiliza a porta 69 ao contrário do FTP que usa a porta 21. (4) possui somente um único modo de transferência de dados.

#9. (IF-PE – IF-PE/2016) “A rede de computadores do Hollywood Presbyterian Medical Center, em Los Angeles (EUA), foi “sequestrada” por um grupo de hackers, que pede um resgate no valor de US$ 3,6 milhões (cerca de R$ 14,4 milhões). A fiança é cobrada em troca da descriptografia do sistema e dos arquivos do hospital, que estão há mais de uma semana offline. Em entrevista à rede norte-americana de televisão NBC LA, o presidente do hospital, Allen Stefanek, disse ter decretado uma emergência interna. Segundo ele, os sistemas da sala de emergência da entidade foram afetados. Alguns pacientes foram transportados para outros hospitais devido ao incidente. Em outras partes do hospital, computadores essenciais para várias funções – incluindo tomografia computadorizada – estão off-line. Até que o processo de investigação realizado pela polícia de Los Angeles e pelo FBI seja finalizado os funcionários recorrem a aparelhos de fax e telefone. Os registros médicos estão sendo realizados em papel. Sobre o tipo de ataque realizado, é CORRETO afirmar que ele pode ser classificado especificamente como

#10. (IDECAN – Câmara de Aracruz-ES/2016) Quando se fala em transferência de arquivos via Web, o protocolo que tem essa função é o FTP (File Transfer Protocol – Protocolo de Transferência de Arquivos). Normalmente uma seção FTP é feita com uma identificação do usuário, através de login e senha, ou como acontece também, o chamado login anônimo, em que qualquer usuário pode acessar determinada pasta do servidor, na qual estão os arquivos, e dar início à transferência. Uma seção FTP é realizada com comandos e respostas, e as duas mensagens mais comuns a essa resposta são: “não é possível abrir a conexão de dados” e “erro ao escrever o arquivo”. Assinale a alternativa que apresenta correta e respectivamente os códigos (respostas) dessas duas mensagens. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Segue abaixo uma tabela com algumas mensagens de resposta do servidor FTP:

| Código | Mensagem |

| 331 | Nome do usuário OK, senha requisitada. |

| 125 | Conexão de dados já aberta: Iniciando transferência |

| 425 | Não é possível abrir conexão de dados |

| 452 | Erro ao escrever o arquivo |

</br>

Para ler mais sobre o assunto, acesse: FTP ( )

#11. (IBFC – EBSERH/2016) A principal distinção entre os protocolos FTP (File Transfer Protocol) e o TFTP (Trivial File Transfer Protocol) é que: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Protocolo FTP </br>

FTP (Protocolo de transferência de arquivos) é um protocolo utilizado para transferência de dados da camada de aplicação, através de uma interface que o usuário se identifica, envia e recebe arquivos para um servidor FTP. Como o protocolo HTTP o FTP utiliza conexão TCP para se conectar com o servidor mas com uma diferença importante, o FTP utiliza duas conexões TCPs paralelas para transmitir um arquivo, uma conexão de controle e uma conexão de dados. </br> </br>

Protocolo TFTP </br>

… Apesar do fato de que o TFTP precisa enviar dados em muitos pacotes, ele usa UDP porque o seu objectivo é ser rápido, simples e leve. </br> </br>

Para ler mais sobre o assunto, acesse: FTP ( )

#12. (CESPE – TCE-PA/2016) Se uma comunicação que utiliza o protocolo FTP for estabelecida, o comando GET poderá ser enviado pelo computador para efetuar o download de um arquivo.

#13. (UTFPR – UTFPR/2017) Sobre os protocolos DNS, LDAP, HTTP, SMB, SMTP, analise as seguintes afirmações: I) O HTTP realiza o transporte dos dados de forma segura. II) O SMTP não é utilizado por servidores de e-mail. III) O LDAP pode ser utilizado para autenticação de usuários e autorização de serviços. IV) O SMB pode ser utilizado para compartilhar arquivos entre máquinas Linux e Windows. V) O DNS normalmente utiliza o protocolo TCP para a resolução de nomes. Estão corretas:

Errado: I) O HTTP realiza o transporte dos dados de forma segura. </br>

Errado: II) O SMTP não é utilizado por servidores de e-mail. </br>

- O SMTP (Protocolo Simples de Transferência de Mensagem) atua na camada de Aplicação tando do Modelo OSI quanto do Modelo TCP/IP e é o único Protocolo padronizado e instituído pela ISO para envio de mensagem (e-mail), o qual é configurado nos servidores de saída/servidores de envio. Para ler mais sobre o assunto, acesse: SMTP ( ) </br>

Correto: III) O LDAP pode ser utilizado para autenticação de usuários e autorização de serviços. </br>

Correto: IV) O SMB pode ser utilizado para compartilhar arquivos entre máquinas Linux e Windows. </br>

Errado: V) O DNS normalmente utiliza o protocolo TCP para a resolução de nomes. </br>

#14. (FUNDEP (Gestão de Concursos) – CRM – MG/2017) Os protocolos para envio e recebimento de e-mail na internet são, respectivamente: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

SMTP e POP. </br>

- O SMTP (Protocolo Simples de Transferência de Mensagem) atua na camada de Aplicação tando do Modelo OSI quanto do Modelo TCP/IP e é o único Protocolo padronizado e instituído pela ISO para envio de mensagem (e-mail), o qual é configurado nos servidores de saída/servidores de envio. Para ler mais sobre o assunto, acesse: SMTP ( )

- O POP (Protocolo de Posto dos Correios) é um Protocolo padronizado e instituído pela ISO para recebimento de mensagem (e-mail), o qual é configurado nos servidores de entrada. Para ler mais sobre o assunto, acesse: POP/IMAP ( ) </br> </br>

Errado: </br>

SNMP: O SNMP foi criado para facilitar o monitoramento e gerenciamento de redes permitindo que uma ferramenta de gerenciamento possa trabalhar com produtos e serviços de diversos fabricantes. Para ler mais sobre o assunto, acesse: SNMP ( )

#15. (IBFC – POLÍCIA CIENTÍFICA-PR/2017) O protocolo SMTP (Simple Mail Transfer Protocol) é o protocolo padrão para troca de mensagens eletrônicas (e-mail). Originalmente projetado para operar somente sobre texto, hoje permite a transferência de diferentes tipos de arquivos na forma de anexo (arquivos anexados). Para que arquivos binários possam ser transferidos pelo protocolo SMTP entre servidores vários padrões foram desenvolvidos. Assinale, entre as alternativas a seguir, a que representa um desses padrões: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

A especificação inicial, que contemplava apenas texto ASCII de 7 bits. Alguns padrões foram desenvolvidos para permitir a transferência de arquivos em formato binário através de texto simples, como o caso do MIME. </br>

Para ler mais sobre o assunto, acesse: SMTP ( )

#16. (FGV – ALERJ/2017) O protocolo SMTP (Simple Mail Transport Protocol) é utilizado para a comunicação entre serviços de correio eletrônico na Internet. Sobre esse protocolo, analise as afirmativas a seguir: I. As mensagens de correio eletrônico são entregues quando a máquina de origem estabelece uma conexão TCP com a porta 25 da máquina de destino. II. Se uma mensagem não puder ser entregue, um relatório de erros contendo a primeira parte da mensagem não entregue será retornado ao remetente. III. Uma vez estabelecida a conexão TCP com sucesso, a máquina de origem envia o comando MAIL para se identificar e abrir o canal de transmissão. Está correto o que se afirma em:

#17. (FUNCAB – PRODAM-AM/2014) O IEEE agregou Qualidade de Serviço (QoS) as redes sem fio 802.11, qual a especificação que o define?

#18. (UNIRIO – UNIRIO/2014) Com relação aos campos que integram o cabeçalho IP, é CORRETO afirmar que

#19. (UNIRIO – UNIRIO/2014) Qualidade de serviço (Quality of Sevice – QoS) é um importante aspecto das redes de computadores. Aquele que NÃO se caracteriza como componente da arquitetura de QoS de uma rede é

#20. (FEPESE – MPE-SC/2014) Um dos parâmetros para medição de qualidade de serviço em redes é o Jitter. Assinale a alternativa que melhor descreve esse parâmetro

#21. (CESPE – SEDF/2017) Acerca das arquiteturas TCP/IP e cliente/servidor, julgue o item a seguir. Na Internet, a transferência de arquivos pode ser realizada por meio do FTP e a transferência de mensagens, por meio do SMTP. Embora ambos os protocolos exijam conexões de controle, eles possuem estratégias de comunicação diferentes para suas conexões de controle.

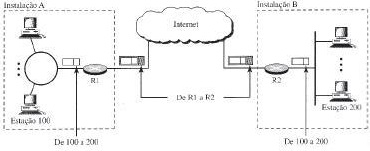

#22. (FGV – MEC/2009) A figura a seguir ilustra uma VPN que utiliza uma rede pública (Internet) responsável pelo transporte do pacote de R1 a R2. Elementos externos à organização não conseguem decifrar o conteúdo do pacote nem os endereços de origem e de destino. A decriptação ocorre em R2, que localiza o endereço de destino do pacote e o entrega.  Essa rede usa um protocolo de segurança num esquema para fornecer autenticação, integridade e privacidade. O protocolo de segurança e o esquema são denominados:

Essa rede usa um protocolo de segurança num esquema para fornecer autenticação, integridade e privacidade. O protocolo de segurança e o esquema são denominados:

#23. (IBFC – EBSERH/2016) Relacione as três colunas quanto às funcionalidades dos protocolos e suas respectivas portas: (1) IMAP (A) é utilizado para o envio de emails. (X) porta 110 (2) SMTP (B) é utilizado para o recebimento de emails. (Y) porta 25 (3) POP3 (C) as mensagens ficam armazenadas no servidor. (Z) porta 143 ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: 1CZ – 2AY – 3BX

– IMAP

Esse protocolo trabalha com a sincronização do dispositivo configurado com o servidor de mensagens, de forma poder acessar de acordo com as configurações escolhidas quase que em tempo real as informações no servidor, além e permitir acessos simultâneos a uma conta de e-mail. O IMAP pode ser classificado como o Protocolo Online de Entrada.

Porta de Comunicação: 143 – Padrão.

Para ler mais sobre o assunto, acesse: POP e IMAP ( )

– SMTP

O SMTP (Protocolo Simples de Transferência de Mensagem) é o único Protocolo padronizado e instituído pela ISO para envio de mensagem (e-mail), o qual é configurado nos servidores de saída/servidores de envio.

Porta de Comunicação: 25 – Primogênita e 587 – Recomendada.

Para ler mais sobre o assunto, acesse: SMTP ( )

– POP

O POP (Protocolo de Posto dos Correios) é um Protocolo padronizado e instituído pela ISO para recebimento de mensagem (e-mail), o qual é configurado nos servidores de entrada.

Porta de Comunicação: 110 – POP3.

Para ler mais sobre o assunto, acesse: POP e IMAP ( )

#24. (IF-PI – IF-PI/2016) As principais atividades relacionadas à aplicação de correio eletrônico são: I. Enviar um e-mail de um cliente de e-mail para um servidor de e-mail. II. Recuperar os e-mails armazenados em um servidor de e-mail para um cliente de e-mail. III. Verificar e-mail em um navegador da web. Em cada atividade mencionada acima, o protocolo de nível de aplicação adotado é: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

SMTP -> Enviar um e-mail de um cliente de e-mail para um servidor de e-mail. </br>

Para ler mais sobre o assunto, acesse: SMTP ( ) </br> </br>

POP -> Recuperar os e-mails armazenados em um servidor de e-mail para um cliente de e-mail. </br>

Para ler mais sobre o assunto, acesse: POP e IMAP ( ) </br> </br>

HTTP -> Verificar e-mail em um navegador da web.

#25. (FUNRIO – IF-PA/2016) São protocolos da camada de aplicação do modelo de referência TCP/IP: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Acesse Modelo TCP/IP ( ) para verificar os protocolos do modelo.

#26. (PR-4 UFRJ – UFRJ/2016) No Windows Server 2008 é possível criar redes virtuais privadas (VPNs, de Virtual Private Networks), que são conexões seguras ponto a ponto em redes privadas ou públicas. Para esta implementação, é possível utilizar diversos protocolos de encapsulamento, entre eles o L2TP. No ambiente Windows Server, o L2TP utiliza para serviços de criptografia o protocolo: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– IPsec </br>

Para ler mais sobre o assunto, acesse: IPSec ( ) </br> </br>

Errado: </br>

– RDIS </br>

Conjunto de padrões de comunicação para transmissão digital simultânea de voz, vídeo, dados e outros serviços de rede sobre os circuitos tradicionais da rede pública de telefonia comutada. </br>

Para ler mais sobre o assunto, acesse: RDIS ( ) </br> </br>

– DCCP </br>

Protocolo de redes de computadores da camada de transporte que implementa conexões bidirecionais unicast, controle de congestionamento não-confiável de datagramas. </br>

Para ler mais sobre o assunto, acesse: DCCP ( ) </br> </br>

– SIP </br>

Protocolo de controle para criação, modificação e finalização de sessões multimídia e chamadas telefônicas com um ou mais participantes. Os participantes podem ser convidados para sessões do tipo unicast e multicast. O SIP pode convidar usuários para participar de uma nova sessão ou para uma sessão multimídia já existente. </br>

Para ler mais sobre o assunto, acesse: SIP ( ) </br> </br>

– xDSL </br>

Tecnologias de banda larga mais utilizadas atualmente.