Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

* Clique aqui para acessar as questões por matéria da disciplina.

Teste 17 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

#1. (FCC – ELETROBRAS-ELETROSUL/2016) Um profissional de TI da Eletrosul deseja bloquear o acesso de estranhos à rede da empresa com Telnet. Para isso deve configurar o firewallpara parar todas as transações de entrada que solicitam a porta

#2. (IADES – PC-DF/2016) Considere hipoteticamente que, em um equipamento firewall de rede, foram colhidos registros do tráfego de pacotes TCP/IP(v4) e percebeu-se uma grande ocorrência de registros cujo destino era o servidor de DNS IP=202.200.186.3. Parte desses registros apresentava os conteúdos a seguir. Apr 13 10:26:07 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=58.220.13.232 DST=202.200.186.3 LEN=60 TOS=0x04 PREC=0x00 TTL=40 ID=12258 DF PROTO=TCP SPT=43822 DPT=25 WINDOW=14600 RES=0x00 SYN URGP=0 Apr 13 10:26:07 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=13.90.209.89 DST=202.200.186.3 LEN=60 TOS=0x00 PREC=0x00 TTL=48 ID=64284 DF PROTO=TCP SPT=1112 DPT=25 WINDOW=29200 RES=0x00 SYN URGP=0 Apr 13 10:26:08 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=58.220.13.232 DST=202.200.186.3 LEN=60 TOS=0x04 PREC=0x00 TTL=40 ID=12259 DF PROTO=TCP SPT=43822 DPT=25 WINDOW=14600 RES=0x00 SYN URGP=0 Apr 13 10:26:08 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=40.79.81.117 DST=202.200.186.3 LEN=60 TOS=0x00 PREC=0x00 TTL=49 ID=56840 DF PROTO=TCP SPT=9456 DPT=25 WINDOW=29200 RES=0x00 SYN URGP=0 Apr 13 10:26:09 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=5.189.180.64 DST=202.200.186.3 LEN=60 TOS=0x00 PREC=0x00 TTL=45 ID=1840 DF PROTO=TCP SPT=40858 DPT=25 WINDOW=29200 RES=0x00 SYN URGP=0 Apr 13 10:26:09 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=54.207.78.106 DST=202.200.186.3 LEN=48 TOS=0x00 PREC=0x00 TTL=118 ID=31171 DF PROTO=TCP SPT=52578 DPT=25 WINDOW=8192 RES=0x00 SYN URGP=0 Apr 13 10:26:09 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=13.90.209.89 DST=202.200.186.3 LEN=60 TOS=0x00 PREC=0x00 TTL=49 ID=64285 DF PROTO=TCP SPT=1080 DPT=25 WINDOW=29200 RES=0x00 SYN URGP=0 Apr 13 10:26:09 firewall1 kernel: Rule-235 IN=eth2 OUT=eth3 SRC=40.79.81.117 DST=202.200.186.3 LEN=60 TOS=0x00 PREC=0x00 TTL=49 ID=56841 DF PROTO=TCP SPT=9456 DPT=25 WINDOW=29200 RES=0x00 SYN URGP=0 Considerando a análise desses registros, assinale a alternativa correta.

#3. (CESPE – TCE-RN/2015) Uma das limitações dos firewalls existentes é o surgimento de novos protocolos que são acessados por meio de rede, nos quais, caso não haja um tratamento adequado, ocorrerá aumento do tráfico e, até mesmo, a inoperância da rede.

#4. (FGV – IBGE/2017) Uma maneira de transferir arquivos de forma segura através da rede é utilizar o protocolo SFTP. Trata-se de uma característica desse protocolo:

#5. (CESPE – MPE-PI/2018) Mateus tem em seu computador o Windows 10 e um firewall pessoal instalado que funciona corretamente. Nessa situação, embora esteja funcionando corretamente, o firewall não é suficiente para conter vírus e(ou) perdas de arquivos devidas a eventual falta de becape.

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

O firewall realiza a filtragem de pacotes e então bloqueia as transmissões não permitidas, mas não impede o uso malicioso de serviços que ele esteja autorizado a liberar. </br> </br>

Para ler mais sobre o assunto, acesse: Aplicativos para segurança (antivírus, firewall e antispyware) ( )

#6. (CESGRANRIO – IBGE/2010) Durante uma reunião para discutir integração entre plataformas, um analista fez as seguintes observações: I – IBM Mainframes série System Z suportam integração através de JMS; II – utilização de SOA e de Web-to-Host constituem duas formas de disponibilizar aplicações de um Mainframe em plataforma baixa; III – File Transfer Protocol (FTP) utiliza o TCP / IP e fornece uma maneira de transmitir arquivos entre diversos sistemas, incluindo Mainframes, sistemas Linux, sistemas UNIX e servidores Windows. Está(ão) correta(s) a(s) observação(ões)

#7. (IBFC – EBSERH/2017) O Active Directory armazena informações sobre objetos em rede de computadores e disponibiliza essas informações a usuários e administradores. O Active Directory é uma implementação de serviço de diretório no protocolo:

#8. (IESES – IGP-SC/2017) A camada de enlace de dados, definida pelo modelo OSI, tem como funções principais o controle do enlace de dados e o controle do acesso ao meio de comunicação. A finalidade é garantir uma transmissão confiável dos frames entre emissor e receptor. Para implementar uma transmissão confiável, são necessários os protocolos definidos pela camada de enlace, tais como o HDLC e o PPP. Considerando apenas o PPP, avalie as afirmações a seguir. I. Embora seja um protocolo da camada de enlace, o PPP usa um conjunto de três protocolos com a finalidade de estabelecer o enlace físico (link): controle de link, autenticação e controle de rede. II. O LCP é responsável por estabelecer, manter, configurar e encerrar enlaces físicos (links). III. O PAP é um protocolo de autenticação de três etapas com handshake. IV. Os pacotes CHAP são encapsulados em frames PPP. Além disso, no CHAP há três tipos de pacotes: challenge, resposta, sucesso e falha. É correto o que se afirma em:

#9. (INAZ do Pará – CFF/2017) O cabeamento estruturado requer a observação de alguns critérios e normas durante a implantação de uma rede. Quando se utiliza cabos UTP Cat5 na conexão dos dispositivos, a extensão do cabo não pode ser superior a:

#10. (PUC-PR – TJ-MS/2017) De acordo com a norma NBR 14565/2007, o cabeamento estruturado é formado por diversos elementos funcionais, dos quais fazem para o distribuidor de campus (CD), distribuidor de edifício (BD), distribuidor de piso (FD), ponto de consolidação (CP) e tomada (TD). Em relação a esses elementos, indique a afirmativa com as MELHORES PRÁTICAS recomendadas pela norma.

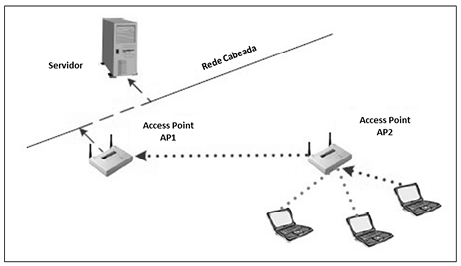

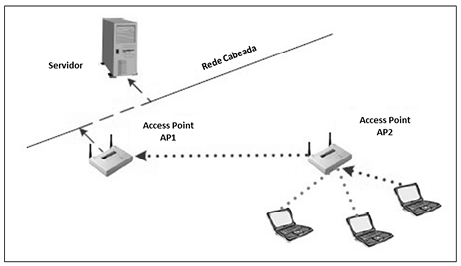

#11. (FCC – TRE-PR/2017) Considere a rede da figura abaixo.  Os Access Points − APs podem se comunicar com seus clientes wireless, com a rede cabeada e com outros APs. Na figura acima AP1 e AP2 funcionam, respectivamente, nos modos de operação

Os Access Points − APs podem se comunicar com seus clientes wireless, com a rede cabeada e com outros APs. Na figura acima AP1 e AP2 funcionam, respectivamente, nos modos de operação

#12. (UFSM – TRE-PR/2017) Segundo a norma de cabeamento estruturado NBR 14565/2013, em um subsistema de cabeamento horizontal, a distância máxima no interior da sala de comunicações para o cordão de equipamento e entre o distribuidor de piso e o Patch Cord é de ___m. Já a distância entre o distribuidor de piso e a tomada de telecomunicações da área de trabalho não pode exceder___m. Por fim, o comprimento máximo do cordão flexível do usuário é de___m. /br> Assinale a alternativa que completa corretamente as lacunas.

#13. (FGV – IBGE/2017) Com relação à especificação 1000Base-T, analise as afirmativas a seguir: I. Para instalação dessa rede, o cabeamento já existente de redes Fast Ethernet (cat 5e ou 6) pode ser aproveitado, se as distâncias forem menores de 100m. II. O modo de operação half-duplex foi suprimido para evitar perda de desempenho no tratamento de colisões. III. O mecanismo de Flow Control, para o controle de transmissões, é acionado automaticamente quando se precisa fazer uma rajada de quadros (frame burst). Está correto somente o que se afirma em:

#14. (CONSULPLAN – TRE-RJ/2017) Na instalação e configuração de serviços de rede, para prover proteção às mensagens que circulam pela rede, a instalação e a configuração de um sistema de Firewall são muito importantes. Os firewalls podem ser classificados em três categorias. São elas, EXCETO:

#15. (FGV – IBGE/2017) Fábio deseja agregar segurança ao ambiente computacional de sua empresa, que disponibiliza vários serviços na Internet para seus clientes e ambientes exclusivos aos seus parceiros. Ele decidiu implementar IPsec na empresa para acrescentar mais segurança nas transmissões de dados entre empresa e clientes e entre empresa e parceiros. Sabendo que o IPsec tem a capacidade de fornecer privacidade, integridade e autenticidade das informações, Fábio conseguirá agregar muitos benefícios à segurança da empresa. Com relação a tais benefícios, analise os itens a seguir: I. segurança forte a todo o tráfego que sair do roteador, implementando o IPsec no roteador da empresa; II. segurança para usuários individuais; III. firewall resistente ao bypass de todo o tráfego oriundo da Internet que usar IP, visto que o firewall é o único meio de entrada da Internet para a organização; IV. treinamento dos usuários sobre mecanismos de segurança, emissão ou revogação de material de chave para cada usuário no ingresso e saída da organização, respectivamente, pois o IPsec não é transparente aos usuários finais. São benefícios do IPsec somente:

#16. (FGV – IBGE/2017) João está conectando a rede interna de sua empresa à Internet e precisará adquirir equipamentos de segurança para impedir acessos indevidos aos seus servidores na rede interna, assim como garantir acesso seguro à Internet para seus usuários. Para suprir essa necessidade, João decidiu instalar um firewall entre sua rede interna e seu enlace de Internet. Com relação ao firewall, é correto afirmar que:

#17. (FUNRIO – SESAU-RO/2017) Uma empresa decidiu instalar um Firewall para, entre outros objetivos, aplicar políticas de segurança ao ponto de conexão da rede interna com a Internet e foi solicitado ao técnico que ele bloqueasse o acesso à porta padrão (default) do serviço World Wide Web (protocolo http). A porta a ser bloqueada pelo técnico deverá ser a:

#18. (FUNECE – UECE/2017) Relacione corretamente as ferramentas de segurança com as respectivas definições, numerando a Coluna II de acordo com a Coluna I. Coluna I 1. Proxy 2. Firewall 3. Criptografia 4. Certificação digital Coluna II ( ) Documento eletrônico que garante a confidencialidade e a autenticidade de uma pessoa, máquina, site ou aplicação. ( ) Conjunto de cálculos/regras para tornar incompreensível uma informação para quem desconhece o método ou a chave usada. ( ) Intermediário entre o computador e a Internet capaz de melhorar o acesso à rede pelo uso de cache de páginas mais acessadas. ( ) Barreira de proteção por software ou hardware que controla o tráfego de dados a partir de um conjunto de regras. A sequência correta, de cima para baixo, é:

#19. (IFB – IFB/2017) As estratégias de segurança da informação compreendem o uso conjunto de várias soluções que, de forma integrada, reduzem riscos de acessos indevidos e aumentam a confiabilidade do sistema. Analise o termo e o exemplo de aplicação, associando-os da forma mais adequada. I) Firewall II) Proxy III) Roteador ( ) Software ou equipamento que redireciona pacotes entre redes analisando protocolos dessa camada. ( ) Software ou equipamento que analisa e bloqueia os protocolos das camadas de transporte e rede. ( ) Software ou equipamento que redireciona mensagens HTTP entre duas redes. Assinale a alternativa que contém a ordem CORRETA de associação, de cima para baixo

#20. (FCC – Prefeitura de Teresina – PI/2016) O Analista de Suporte deseja melhorar a segurança nos acessos aos serviços de troca de informações da Rede Local sob sua responsabilidade. Uma de suas medidas foi configurar, no Firewall de Filtragem de Pacotes, o bloqueio do serviço POP3 original sem segurança e a liberação do POP3 com SSL. Para isso, o Analista bloqueou e liberou os acessos pelas Portas TCP de números, respectivamente,

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Se você errou ou ficou com dúvidas em relação a esta questão, acesse: POP3 ( ) e SSL ( )

#21. (IESES – IGP-SC/2017) Em função da grande quantidade de hosts e sistemas autônomos na Internet, a transição do IPv4 para IPv6 não pôde ocorrer rapidamente. Para minimizar os impactos associados à existência simultânea desses dois tipos de sistemas de endereçamento, o IETF concebeu três estratégias de transição: pilha dupla, tunelamento e tradução de cabeçalho. Sobre estratégias de transição do IPv4 para IPv6, avalie as afirmações a seguir. I. Quando dois hosts estiverem utilizando IPv6, mas a transmissão entre eles passar por uma região IPv4, será necessário encapsular o pacote IPv6 em um pacote IPv4 quando entrar nessa região e desencapsular o pacote ao sair dela. Essa estratégia é conhecida como pilha dupla. II. Quando o transmissor quer usar o IPv6, mas o receptor não entende IPv6, o tunelamento não funcionará porque o pacote deverá estar no formato IPv4 para ser compreendido pelo receptor. Nesse caso, a tradução de cabeçalho deverá ser a estratégia a ser utilizada. III. Antes de transmitir um pacote à um host de destino, o host de origem consulta um servidor DNS para determinar qual versão de endereço IP usará. Se o servidor DNS retornar um endereço IPv4, o host de origem transmitirá um pacote IPv4, caso retorne um endereço IPv6, transmitirá um pacote IPv6. Essa estratégia é conhecida como pilha dupla. IV. Para converter um endereço IPv6 em um endereço IPv4, o endereço associado IPv6 é convertido em um endereço IPv4 extraindo os 32 bits mais à direita. Essa estratégia é conhecida como tunelamento. É correto o que se afirma em:

#22. (IESES – IGP-SC/2017) O IPSec (IPSecurity) corresponde à um conjunto de protocolos desenvolvidos pelo IETF (Internet Engineering Task Force) que adicionam segurança aos pacotes, permitindo criar pacotes confidenciais e autenticados para a camada de rede. O IPSec opera em dois modos: transporte e túnel. No modo transporte, o IPSec: