Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Sistemas Operacionais

Teste 3: Sistemas Operacionais

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

O Xen é um monitor de máquina virtual (hypervisor ou VMM), em software livre, licenciado nos termos da GNU General Public Licence (GPL), para arquiteturas x86, que permite que vários sistemas operacionais hóspedes sejam executados em um mesmo sistema hospedeiro. Para ler mais sobre o assunto, acesse: Virtualização: Xen ( ) Correto: </br> – O RAID 5 utiliza um sistema de paridade para manter a integridade dos dados, dividindo os arquivos em fragmentos de tamanho configurável, sendo que para cada grupo de fragmentos é gerado um fragmento adicional, contendo códigos de paridade. </br> </br> Errado: </br> – O RAID Em uma configuração RAID 0, os dados são distribuídos pelos HDDs de um conjunto RAID. Ela utiliza a capacidade integral de armazenamento distribuindo strips de dados por múltiplos HDDs de um conjunto RAID. </br> </br> – O RAID 1 Em uma configuração RAID 1, os dados são espelhados para melhorar a tolerância a falhas. </br> </br> – No RAID 10, os dados são primeiro espelhados e depois ambas as cópias são divididas em múltiplos HDDs de um conjunto de RAIDs. Quando um drive com falha for substituído, apenas o espelho é reconstruído. </br> </br> – O RAID 6 é semelhante ao RAID 5, Para ler mais sobre o assunto, acesse: RAID ( ) RAID 0 é usado em aplicativos que precisam de altas taxas de transferência de I/O. Todavia, se esses aplicativos requererem alta disponibilidade, o RAID 0 NÃO fornecerá proteção e disponibilidade de dados no caso de falhas nos drives. </br> </br> Para ler mais sobre o assunto, acesse: RAID ( ) Para ler mais sobre o assunto, acesse: Virtualização ( )Results

#1. (CESPE- FUNPRESP-EXE/2016) Na virtualização completa, o hipervisor oferece uma interface idêntica à arquitetura física subjacente.

?

Virtualização é um processo que adiciona uma camada de abstração entre o hardware físico real e o sistema que faz uso dele. Em vez de o servidor acessar o hardware do computador diretamente, um componente intermediário chamado hipervisor cria um ambiente para Virtual Machine (VM), e o Sistema Operacional do servidor é executado neste ambiente.

#2. (CESPE – TRE-MT/2015) Há uma grande demanda, no mercado de tecnologia da informação, pela virtualização de serviços e sistemas, principalmente no que se refere aos serviços na nuvem. Na maioria dos casos, esses serviços devem ser executados em máquinas virtuais. É correto afirmar que há sistema operacional funcionando em uma máquina virtual no caso de:

#3. (CESPE – TCU/2015) O Xen 4.5 permite criar máquinas virtuais em ambientes NUMA (non uniform memory access). No entanto, nesse tipo de arquitetura, o sysadmin não pode determinar um conjunto de máquinas físicas em que o Xen deva executar suas máquinas virtuais. Isso ocorre, entre outros motivos, porque cabe unicamente ao hypervisor calcular e determinar os tempos de acesso à memória em relação à distância relativa entre a CPU específica e a área de memória física mais próxima.

#4. (CESPE – TCU/2015) No Linux, o comando ls -lRash sort –s lista, em ordem decrescente de tamanho, os arquivos existentes em determinado diretório, incluindo os arquivos ocultos e os presentes em seus subdiretórios.

#5. (IADES- PCDF/2016) A computação em nuvem tem adquirido melhores condições de disseminação e uso à medida que a tecnologia da informação e comunicação (TIC) evolui, principalmente no que diz respeito ao acesso remoto via internet. A independência de plataforma, a possibilidade de uso de equipamentos diversos e a diminuição de custos são fatores que levam empresas e usuários a adotarem essa solução. Com base nessas informações, assinale a alternativa que indica um tipo de serviço da computação em nuvem.

#6. (FCC – TRT – 15ª REGIÃO (CAMPINAS-SP) /2015) Os serviços de edição de texto online, como o do Google Docs, são serviços disponibilizados na internet por meio do conceito de Computação na Nuvem. Dentre os diferentes tipos de Computação na Nuvem, esses serviços são do tipo

#7. A computação na nuvem apresenta a grande vantagem de acessar os recursos computacionais (processamento, banco de dados, etc) a partir da internet sem a necessidade de instalar programas e aplicações nos computadores e dispositivos. Dentre os diferentes tipos de serviços da computação na nuvem, quando recursos de hardware são acessados na nuvem, está se utilizando o tipo de serviço

#8. (CESPE – MPOG/2015) Nuvem comunitária é aquela em que a infraestrutura é compartilhada por organizações que mantêm algum tipo de interesse em comum (jurisdição, segurança, economia), podendo ser administrada, gerenciada e operada por uma ou mais dessas organizações.

#9. (CESPE – MPOG/2015) Uma das especificidades da plataforma de nuvem que a diferencia das demais plataformas distribuídas é a característica self-service, que garante que, se for necessário aumentar a utilização de determinado recurso, seja ele qual for, esse aumento deve ocorrer de forma fácil ou até mesmo automática.

#10. (FGV – TCE-SE/2015) Em relação à implementação de virtualização por meio de monitor de máquina virtual (Hypervisor), analise as afirmativas a seguir: I. Hypervisor está presente sempre que o sistema hospedeiro estiver ligado. II. O monitor de máquina virtual é responsável por executar, ou simular a execução, das instruções privilegiadas requisitadas pelo sistema operacional hóspede. III. Máquinas virtuais são mais seguras que as máquinas físicas justamente por causa do Hypervisor. Está correto o que se afirma em:

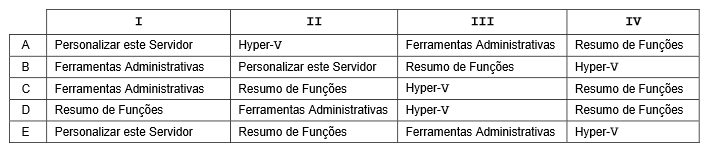

#11. (FCC – TRT – 15ª Região/2015) Para instalar a função Hyper-V no Windows Server 2008, um Técnico de TIdo Tribunal observou as informações conforme abaixo: 1. Se o Windows Server 2008 tiver sido instalado recentemente, a Tarefa de Configuração Inicial pode aparecer. Pode-se instalar o Hyper-V a partir de Tarefa de Configuração Inicial ou do Gerenciador de Servidores: Em Tarefa de Configuração Inicial, em …I…, clique em Adicionar funções. No Gerenciador de Servidores, em …II…, clique em Adicionar funções. (Se o Gerenciador de Servidores não estiver sendo executado, clique em Iniciar, aponte para …III…, clique em Gerenciador de Servidores e, em seguida, se a permissão para continuar for solicitada, clique em Continuar.) 2. Na página Selecionar Funções de Servidor, clique em …IV… 3. Proceder às subsequentes atividades de instalação até sua conclusão. Completam, correta e respectivamente, as lacunas de I a IV

#12. (UTFPR – UTFPR/2017) O RAID (Redundant Array of Inexpensive Disks) é uma tecnologia largamente utilizada em ambientes computacionais para prover maior segurança e/ou desempenho. Assinale alternativa correta a respeito do RAID.

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

0 permite utilizar dois discos rígidos, sendo que o segundo armazenará uma imagem idêntica do primeiro. </br>é utilizado unicamente para melhorar o desempenho dos discos rígidos. </br>Por combinar os métodos RAID 0 e RAID 1, o RAID 10, pode ser utilizado apenas com 3 ou mais discos rígidos. </br>porém utiliza apenas metade dos bits de paridade, melhorando o desempenho. </br> </br>#13. (FCM – IF Baiano/2017) Associe as colunas, relacionando os níveis de RAID às suas características próprias. Níveis RAID1 RAID2 RAID3 RAID4 RAID5 Características ( ) A segmentação dos dados em tiras é realizada com blocos de tamanho fixo. ( ) Divide os dados em tiras no nível do bit ou do byte. ( ) O cálculo de paridade é XOR ECC distribuída. ( ) A técnica de paridade é Hamming ECC. ( ) Utiliza o recurso de espelhamento. A sequência correta dessa associação é

#14. (FCC – AL-PE/2014) No Windows 7 está presente o recurso de RAID (Redundant Array of Independent Disks), o qual permite transformar discos independentes de um computador em um conjunto logicamente interdependente. Sobre as possibilidades de configuração do RAID, é correto afirmar:

#15. (FGV- DPE-RJ/2014) Existem diversos tipos de RAID (Redundant Array of Independent Disks). Para fazer simplesmente o espelhamento de discos, de modo que as informações sejam armazenadas simultaneamente em mais de um disco, criando copias idênticas, deve-se implementar um esquema de

#16. (FCC – TRF – 3ª REGIÃO/2014) Considere os seguintes arranjos de armazenamento utilizando RAID. I. Dois discos de 100GB são utilizados, resultando em uma área de armazenamento de 200GB. O sistema será comprometido se apenas um dos discos falhar. II. Três discos de 100GB são utilizados, resultando em uma área de armazenamento de 200GB. Caso um dos discos falhe, o sistema continua em funcionamento. III. Quatro discos de 100GB são utilizados, resultando em uma área de armazenamento de 200GB. Dois discos são utilizados para espelhamento. É correto dizer que estes arranjos condizem, respectivamente, a:

#17. (FCC – TRT – 5ª Região (BA)/2013) A tecnologia RAID divide ou duplica a tarefa de um disco rígido por mais discos, de forma a melhorar o desempenho ou a criar redundância de dados, em caso de uma avaria na unidade. A seguir estão descritos dois níveis de RAID: I. É uma boa opção se a segurança for mais importante do que a velocidade. Os discos devem ter a mesma capacidade. A capacidade de armazenamento é calculada através da multiplicação do número de unidades pela capacidade do disco dividido por 2. II. É ideal para os usuários que necessitam o máximo de velocidade e capacidade. Todos os discos devem ter a mesma capacidade. A capacidade de armazenamento é calculada através da multiplicação do número de unidades pela capacidade do disco. Se um disco físico no conjunto falhar, os dados de todos os discos tornam-se inacessíveis. Os níveis de RAID descritos em I e II são, respectivamente,

#18. (FUNDATEC – BRDE/2015) Quantos discos, no mínimo, são necessários no RAID-5?

#19. (FUNDATEC – BRDE/2015) Com relação ao RAID-0, qual o nível de redundância?

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

#20. ( FURB – ISSBLU/2015) É possível ingressar um servidor membro (Windows Server 2008 R2) a um domínio via linha de comando usando o comando:

#21. ( FURB – ISSBLU/2015) Um container é uma forma de virtualização no nível do sistema operacional, um ambiente totalmente isolado, simulando um sistema independente no mesmo host. Escolha a solução abaixo que implementa essa forma de virtualização:

#22. (CESPE – TCU/2015) No Linux, o comando chmod u+w xyz permite a escrita no arquivo xyz pelo proprietário, enquanto o comando chmod ug=rw,o=r xpto permite a leitura e a escrita no arquivo xpto pelo proprietário e pelo grupo, além de permitir a leitura aos demais usuários.

#23. (UNICENTRO – UNICENTRO/2016) Qual o resultado da execução do comando chmod 700 /etc/network.sh?

#24. (CETRO – AMAZUL/2015) Assinale a alternativa que corresponde a um sistema de arquivo válido no Windows XP.

#25. (CESPE – TCU/2015) No Linux, o aplicativo Pacemaker possibilita criar nuvens com os recursos de manipulação de arquivos, de acordo com a arquitetura GRID.

#26. (CESPE – TCU/2015) Situação hipotética: Em determinada organização, será necessário disponibilizar um diretório virtual para alguns usuários da rede interna da organização, a ser acessado a partir de estações de trabalho, com o objetivo de armazenar arquivos correntes de expediente. Para acesso a esse diretório, o usuário deverá fazer parte de um dos departamentos pré-selecionados de uma lista e cada usuário terá um limite de armazenamento de 100 GB. Nessa organização, o Windows Server 2008 R2 é o sistema operacional do servidor de arquivos, de domínio e de diretórios. Assertiva: Nessa situação, a demanda da organização poderá ser atendida utilizando-se recursos do Active Directory Domain Services (AD DS), entre eles, o Active Directory Quotas.

#27. (FUNCAB – CREA-AC/2016) Um administrador de um servidor MS Windows Server 2008 deseja criar um registro no serviço de DNS que esteja associado a um nome já especificado como outro tipo de registro em uma zona específica. Para esse caso, ele deve utilizar-se do tipo de registro denominado:

#28. (FUNCAB – CREA-AC/2016) Um administrador de um servidor Linux RedHat precisa colocar um processo suspenso em background. O comando adequado a essa operação é o:

#29. (FUNCAB – CREA-AC/2016) Se o superusuário de uma máquina com Linux RedHat precisar acessar programas essenciais para administração do sistema, que são de seu uso exclusivo, como, por exemplo, o adduser, o diretório no qual esses programas se encontram é:

#30. (CESGRANRIO- Petrobrás/2008) Sobre o processamento paralelo e distribuído, assinale a afirmação correta.