Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Segurança de TI

Teste 6: Segurança de TI

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (IBFC – EBSERH/2016) Os Servidores Web possuem um número limitado de usuários que podem atender simultaneamente. Quando esse servidor é alvo de vários ataques simultâneos, e em grande número, faz com que o servidor não seja capaz de atender a mais nenhum pedido. Esse tipo de ataque é denominado pela sigla em inglês:

#2. (COPS/UEL – FOMENTO-PR/2013) Há diferentes algoritmos de criptografia que podem ser utilizados para oferecer segurança nas comunicações em redes de computadores. Sobre os algoritmos de criptografia, considere as afirmativas a seguir. I. O algoritmo DES (Data Encryption Standard) não é considerado seguro em sua forma original. II. O algoritmo AES (Advanced Encryption Standard) é um algoritmo de chave simétrica. III. O algoritmo RSA (Rivest, Shamir, Adleman) é um algoritmo de chave pública bastante seguro. IV. Os algoritmos de criptografia de chave simétrica manipulam chaves públicas e privadas. Assinale a alternativa correta.

#3. (CESPE – TRE-PI/2016) Considerando os conceitos de segurança de redes, ataques, malwares e monitoramento de tráfego, assinale a opção correta.

#4. (CESPE – TRE-MS/2013) Para prover evidências de conformidade aos requisitos do sistema de gestão de segurança da informação (SGSI), de acordo com a norma ABNT NBR ISO/IEC 27.001, deve-se

#5. (CESPE – TRE-MS/2013) De acordo com a norma ABNT NBR ISO/IEC 27.001, a gestão da continuidade do negócio tem como objetivo evitar a interrupção de atividades e processos críticos para o negócio, razão por que, no âmbito dessa gestão, devem ser desenvolvidos planos que sejam testados e reavaliados sempre que necessário ou em intervalos de tempos determinados. Nesse sentido, uma mudança que pode provocar a atualização dos planos de continuidade do negócio de uma organização consiste

#6. (ESAF – DNIT/2013) Na NBR ISO/IEC 27001:2006, tem-se, com relação ao SGSI (Sistema de Gestão de Segurança da Informação), que a organização deve estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um SGSI documentado dentro do contexto das atividades de negócio globais da organização e os riscos que ela enfrenta. Para os efeitos desta Norma, o processo usado está baseado no modelo: ? "A organização deve estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um SGSI documentado dentro do contexto das atividades de negócio globais da organização e os riscos que ela enfrenta. Para os efeitos desta Norma, o processo usado está baseado no modelo de PDCA ..."

#7. (ESAF – DNIT/2013) Na NBR ISO/IEC 27001:2006, o processo de comparar o risco estimado com critérios de risco predefinidos para determinar a importância do risco é o processo de:

#8. (CESPE – TRE-MS/2013) Com base na norma ABNT NBR ISO/IEC 27.001, para se garantir a confidencialidade da comunicação entre dois computadores, pode-se optar pelo uso de recursos de criptografia para aumentar o nível de segurança no tráfego de informações. Um dos objetivos associados à adoção desse tipo de controle é ? "Segurança dos serviços de rede: Características de segurança, níveis de serviço e requisitos de gerenciamento dos serviços de rede devem ser identificados e incluídos em qualquer acordo de serviços de rede, tanto para serviços de rede providos internamente como para terceirizados. "

#9. (ESAF – DNIT/2013) Na NBR ISO/IEC 27001:2006, o termo declaração de aplicabilidade refere-se a uma declaração documentada que descreve: ? "Uma Declaração de Aplicabilidade deve ser preparada, incluindo o seguinte: 1) Os objetivos de controle e os controles selecionados e as razões para sua seleção; 2) Os objetivos de controle e os controles atualmente implementados; 3) A exclusão de quaisquer objetivos de controle e controles e a justificativa para sua exclusão. "

#10. (ESAF – DNIT/2013) Na NBR ISO/IEC 27001:2006, tem-se, com relação a ações preventivas, que a organização deve determinar ações para eliminar as causas de não-conformidades potenciais com os requisitos do SGSI (Sistema de Gestão de Segurança da Informação), de forma a evitar a sua ocorrência. As ações preventivas tomadas devem ser apropriadas aos impactos dos potenciais problemas e a prioridade das ações preventivas deve ser determinada com base nos resultados do(a):

#11. (CESPE – TRE-MS/2013) Com base na norma ABNT NBR ISO/IEC 27.001, o fato de uma organização manter computadores desligados ou com a tela travada quando estes não estiverem em uso e não manter papéis com senhas ou descrição de acesso a informações críticas em locais desprotegidos caracteriza a denominada política de mesa limpa e tela protegida. A adoção dessa política objetiva o controle de

#12. (ESAF – DNIT/2013) Na NBR ISO/IEC 27001:2006, um dos controles da Infraestrutura de Segurança da Informação é:

#13. (CESPE – TL-AL/2012) Com base na NBR ISO/IEC n.º 27.001/2006, assinale a opção correta acerca de definições relacionadas à gestão de segurança da informação. ? "A organização deve estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um SGSI documentado dentro do contexto das atividades de negócio globais da organização e os riscos que ela enfrenta."

#14. (FCC – TJ-PE/2012) A eficácia dos controles para verificar se os requisitos de segurança da informação foram atendidos deve ser medida, no Sistema de Gestão de Segurança da Informação (SGSI), nas fases ? "Monitorar e analisar criticamente o SGSI - A organização deve: a) Executar procedimentos de monitoração e análise crítica e outros controles; b) Realizar análises críticas regulares da eficácia do SGSI (incluindo o atendimento da política e dos objetivos do SGSI, e a análise crítica de controles de segurança), levando em consideração os resultados de auditorias de segurança da informação, incidentes de segurança da informação, resultados da eficácia das medições, sugestões e realimentação de todas as partes interessadas; c) Medir a eficácia dos controles para verificar que os requisitos de segurança da informação foram atendidos; d) Analisar criticamente as análises/avaliações de riscos a intervalos planejados e analisar criticamente os riscos Residuais e os níveis de riscos aceitáveis identificados, levando em consideração mudanças; e) Conduzir auditorias internas do SGSI a intervalos planejados; f) Realizar uma análise crítica do SGSI pela direção em bases regulares para assegurar que o escopo permanece adequado e que são identificadas melhorias nos processos do SGSI; g) Atualizar os planos de segurança da informação para levar em consideração os resultados das atividades de monitoramento e análise crítica; h) Registrar ações e eventos que possam ter um impacto na eficácia ou no desempenho do SGSI."

#15. (IF Sertão-PE – IF Sertão-PE/2017) Os dispositivos de armazenamento de dados e os sistemas operacionais estão cada vez mais confiáveis e seguros, mas nenhum sistema está livre de sinistros. Por isso, faz-se necessário o uso de políticas de cópia de segurança dos arquivos importantes, tendo em vista uma estratégia de backup eficiente. Analise as afirmativas sobre backup. I. O backup diferencial somente salva os arquivos que foram modificados ou criados depois de um backup completo. II. O backup incremental somente salva os arquivos que foram modificados depois do backup completo ou depois da última cópia diferencial. Dessa forma, a periodicidade do backup é reduzida. III. Os fatores tempo de retenção dos dados, e rodízio das mídias, também devem ser levados em conta na política de backup. IV. Estratégias de backup completo, normalmente, são pouco eficientes quando se leva em conta o volume de dados que pode ser gerado. Dessa forma, uma boa alternativa é uso do backup incremental ou diferencial. Assinale a alternativa que corresponde à(s) afirmativa(s) correta(s):

#16. (FCC – TRT-AM/2012)Segundo a norma ISO 27001, para se estabelecer o Sistema de Gestão de Segurança da Informação (SGSI), considere: I. A organização deve definir uma política do SGSI nos termos das características do negócio, a organização, sua localização, ativos e tecnologia que esteja alinhada com o contexto estratégico de gestão de riscos da organização no qual o estabelecimento e manutenção do SGSI irão ocorrer. II. A organização deve definir a abordagem de análise/avaliação de riscos da organização e desenvolver critérios para a aceitação de riscos e identificar os níveis aceitáveis de risco. III. Identificar e avaliar as opções para o tratamento de riscos, sendo uma possível ação aceitar os riscos consciente e objetivamente, desde que satisfaçam claramente às políticas da organização e aos critérios de aceitação de riscos. Está correto o que se afirma em

#17. A norma que visa estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar um SGSI documentado dentro do contexto das atividades de negócio da organização e os riscos que ela enfrenta é a:

#18. (FEPESE – JUCESC/2017 ) Quais das seções listadas abaixo constituem seções válidas da NBR ISO/IEC 27002:2005? 1. Segurança dos Recursos Humanos 2. Gestão de Ativos 3. Gestão dos Projetos de Segurança da Informação 4. Gestão da continuidade do negócio Assinale a alternativa que indica todas as seções corretas.

#19. (FCC – TCM-GO/2015) A Norma ABNT NBR ISO/IEC 27002:2005 contém 11 seções de controles de segurança da informação que, juntas, totalizam 39 categorias principais de segurança. Cada seção contém um número de categorias principais de segurança da informação e cada categoria principal de segurança da informação contém

#20. (CESPE – TJ-SE/2014) De acordo com a norma ISO/IEC n.º 27002:2005, é permitido que o administrador de sistemas suprima ou desative o registro (log) de suas próprias atividades em caso de falta de espaço em disco.

#21. (CESPE – TJ-SE/2014) Com base no disposto nas normas NBR ISO/IEC 27001 e 27002 e na ITIL (versão 3). A política de segurança da informação, os objetivos e as atividades que refletem os objetivos do negócio são fatores críticos de sucesso na implementação da segurança da informação em uma organização. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Citado várias vezes na NBR ISO/IEC 27001 ( ).

#22. (IBFC – TJ-PE/2017) Considerando os conceitos de cópias de segurança, ficou-se em dúvida quanto ao atributo de arquivo ser marcado ou não. Os tipos de arquivos nos quais o atributo de arquivo é desmarcado são:

#23. (CESPE – TRE-BA/2017) A política atual de becape de determinada organização consiste em um becape completo feito todos os domingos; e becapes incrementais realizados de segunda a sábado. Considerando que, todos os dias, haja entrada de novos dados e que, também todos os dias, seja efetuado becape, assinale a opção correta acerca dessa situação hipotética.

#24. (CESPE – TRE-TO/2017) Uma nova política de becape está sendo elaborada para uma organização na qual a ocupação total de armazenamento para becape tem-se mantido estável em torno de 6%. Nos períodos de maior pico, a rede usada para becape atinge 9% da banda reservada. Pela natureza dos serviços online oferecidos pela organização, espera-se que o tempo de recuperação de becape seja mínimo, a fim de garantir a maior disponibilidade possível dos serviços. Nessa situação hipotética, a política mais eficiente e adequada às necessidades apresentadas, bem como aos recursos disponíveis, consiste em realizar becape full

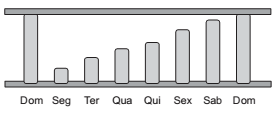

#25. (FCC – ARTESP/2017) Considere, por hipótese, que a ARTESP utiliza uma estratégia de backup conforme mostra a figura abaixo, na qual a escala vertical representa a quantidade de dados.  A figura ilustra a estratégia de backup ..I.., que é semelhante a um backup ..II.. na primeira vez em que é realizado, na medida em que irá copiar todos os dados alterados desde o backup anterior. No entanto, cada vez que é executado após o primeiro backup, serão copiados todos os dados alterados desde o backup ..III.. anterior e não com relação ao último backup. As lacunas I, II e III são preenchidas, correta e respectivamente, por

A figura ilustra a estratégia de backup ..I.., que é semelhante a um backup ..II.. na primeira vez em que é realizado, na medida em que irá copiar todos os dados alterados desde o backup anterior. No entanto, cada vez que é executado após o primeiro backup, serão copiados todos os dados alterados desde o backup ..III.. anterior e não com relação ao último backup. As lacunas I, II e III são preenchidas, correta e respectivamente, por

#26. (CESPE – TJ-SE/2014) No que se refere às políticas de segurança da informação, julgue os itens subsequentes, de acordo com a NBR ISO/IEC 27002. Comprometimento e apoio visível dos colaboradores do nível gerencial fazem parte dos fatores críticos de sucesso para a implementação de segurança da informação dentro da organização.

#27. (FCJ – CIGA/2014) O que é um Certificado Digital?

#28. (FCC – TRT-24ª REGIÃO (MS)/2017) Um Técnico de Informática, ao acessar o site da organização para a qual trabalha, encontrou-o totalmente desfigurado, com o conteúdo das páginas alterado. Ao buscar razões para este tipo de ataque que viola a segurança das informações, verificou que um atacante, para desfigurar uma página web, pode: − explorar erros da aplicação web; − explorar vulnerabilidades do servidor de aplicação web; − explorar vulnerabilidades da linguagem de programação ou dos pacotes utilizados no desenvolvimento da aplicação web; − invadir o servidor onde a aplicação web está hospedada e alterar diretamente os arquivos que compõem o site; − furtar senhas de acesso à interface web usada para administração remota. O Técnico concluiu, corretamente, que este tipo de ataque é conhecido como ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

Defacement/deface: técnica que consiste na realização de modificações de conteúdo e estética de uma página da web. Um deface pode: </br>

− explorar erros da aplicação web;

− explorar vulnerabilidades do servidor de aplicação web;

− explorar vulnerabilidades da linguagem de programação ou dos pacotes utilizados no desenvolvimento da aplicação web;

− invadir o servidor onde a aplicação web está hospedada e alterar diretamente os arquivos que compõem o site;

− furtar senhas de acesso à interface web usada para administração remota. </br> </br>

Para ler mais sobre o assunto, acesse: Ameaças e Métodos de Ataque ( )