Juliana Jenny Kolb

Firewall

Firewall é uma solução de segurança baseada em hardware ou software (mais comum) que, a partir de um conjunto de regras ou instruções, analisa o tráfego de rede para determinar quais operações de transmissão ou recepção de dados podem ser executadas. “Parede de fogo”, a tradução literal do nome, já deixa claro que o firewall se enquadra em uma espécie de barreira de defesa. A sua missão, por assim dizer, consiste basicamente em bloquear tráfego de dados indesejado e liberar acessos bem-vindos.

Um firewall pode impedir uma série de ações maliciosas: um malware que utiliza determinada porta para se instalar em um computador sem o usuário saber, um programa que envia dados sigilosos para a internet, uma tentativa de acesso à rede a partir de computadores externos não autorizados, entre outros.

*Importante: o Firewall não dispensa a instalação de um antivírus. Ele funciona como uma alfândega ou filtro que restringe a passagem dos dados recebidos e enviados pelo seu computador. O antivírus é necessário porque mesmo as comunicações consideradas seguras pelo Firewall podem trazer ameaças à máquina, geralmente devido à operação incorreta do PC pelo usuário.

Funcionamento

um firewall pode ser configurado para bloquear todo e qualquer tráfego no computador ou na rede. O problema é que esta condição isola este computador ou esta rede, então pode-se criar uma regra para que, por exemplo, todo aplicativo aguarde autorização do usuário ou administrador para ter seu acesso liberado. Esta autorização poderá inclusive ser permanente: uma vez dada, os acessos seguintes serão automaticamente permitidos.

Em um modo mais versátil, um firewall pode ser configurado para permitir automaticamente o tráfego de determinados tipos de dados, como requisições HTTP (sigla para Hypertext Transfer Protocol – protocolo usado para acesso a páginas Web), e bloquear outras, como conexões a serviços de e-mail.

Perceba, como estes exemplos, que as políticas de um firewall são baseadas, inicialmente, em dois princípios: todo tráfego é bloqueado, exceto o que está explicitamente autorizado; todo tráfego é permitido, exceto o que está explicitamente bloqueado.

Firewalls mais avançados podem ir além, direcionando determinado tipo de tráfego para sistemas de segurança internos mais específicos ou oferecendo um reforço extra em procedimentos de autenticação de usuários, por exemplo.

Tipos de firewall

O trabalho de um firewall pode ser realizado de várias formas. O que define uma metodologia ou outra são fatores como critérios do desenvolvedor, necessidades específicas do que será protegido, características do sistema operacional que o mantém, estrutura da rede e assim por diante. É por isso que podemos encontrar mais de um tipo de firewall. A seguir, os mais conhecidos.

- Tipos de firewall – Firewall de aplicação ou proxy de serviços (proxy services) (+)

- Tipos de firewall – Proxy transparente (+)

- Tipos de firewall –Inspeção de estados (stateful inspection) (+)

- Tipos de firewall – Web Application Firewall – WAF (+)

Arquitetura dos firewalls

Você certamente percebeu que, a julgar pela variedade de tipos, os firewalls podem ser implementados de várias formas para atender às mais diversas necessidades. Este aspecto leva a outra característica importante do assunto: a arquitetura de um firewall.

Quando falamos de arquitetura, nos referimos à forma como o firewall é projetado e implementado. Há, basicamente, três tipos de arquitetura:

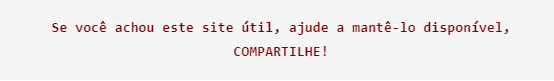

Arquitetura Dual-Homed Host

Nesta modalidade, há um computador chamado dual-homed host que fica entre uma rede interna e a rede externa – normalmente, a internet. O nome se deve ao fato de este host possuir ao menos duas interfaces de rede, uma para cada “lado”.

Perceba que não há outro caminho de comunicação, portanto, todo o tráfego passa por este firewall, não havendo acesso da rede interna para a rede externa (e vice-versa) diretamente. A principal vantagem desta abordagem é que há grande controle do tráfego. A desvantagem mais expressiva, por sua vez, é que qualquer problema com o dual-homed – uma invasão, por exemplo – pode pôr em risco a segurança da rede ou mesmo paralisar o tráfego. Por esta razão, o seu uso pode não ser adequado em redes cujo acesso à internet é essencial.

Este tipo de arquitetura é bastante utilizado para firewalls do tipo proxy.

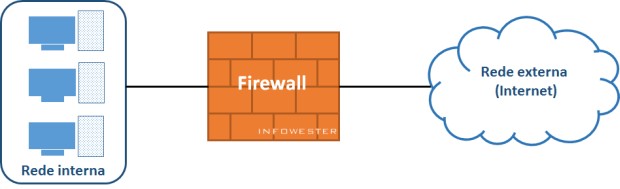

Screened Host

Na arquitetura Screened Host, em vez de haver uma única máquina servindo de intermediadora entre a rede interna e a rede externa, há duas: uma que faz o papel de roteador (screening router) e outra chamada de bastion host.

O bastion host atua entre o roteador e a rede interna, não permitindo comunicação direta entre ambos os lados. Perceba então que se trata de uma camada extra de segurança: a comunicação ocorre no sentido rede interna – bastion host – screening router – rede externa e vice-versa.

O roteador normalmente trabalha efetuando filtragem de pacotes, sendo os filtros configurados para redirecionar o tráfego ao bastion host. Este, por sua vez, pode decidir se determinadas conexões devem ser permitidas ou não, mesmo que tenham passado pelos filtros do roteador.

Sendo o ponto crítico da estrutura, o bastion host precisa ser bem protegido, do contrário, colocará em risco a segurança da rede interna ou ainda poderá torná-la inacessível.

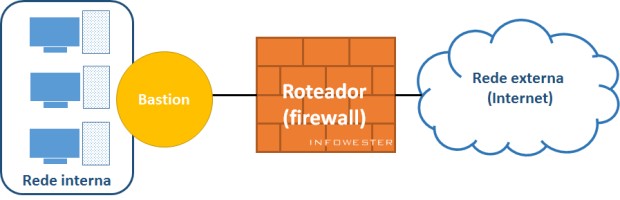

Screened Subnet

A arquitetura Screened Subnet também conta com a figura do bastion host, mas este fica dentro de uma área isolada de nome interessante: a DMZ, sigla para Demilitarized Zone – Zona Desmilitarizada.

A DMZ, por sua vez, fica entre a rede interna e a rede externa. Acontece que, entre a rede interna e a DMZ há um roteador que normalmente trabalha com filtros de pacotes. Além disso, entre a DMZ e a rede externa há outro roteador do tipo.

Note que esta arquitetura se mostra bastante segura, uma vez que, caso o invasor passe pela primeiro roteador, terá ainda que lidar com a zona desmilitarizada. Esta inclusive pode ser configurada de diversas formas, com a implementação de proxies ou com a adição de mais bastion hosts para lidar com requisições específicas, por exemplo.

O nível segurança e a flexibilidade de configuração fazem da Screened Subnet uma arquitetura normalmente mais complexa e, consequentemente, mais cara.

Firewalls pessoais

O tópico sobre arquiteturas mostra as opções de configuração de firewalls em redes. Mas, como você provavelmente sabe, há firewalls mais simples destinados a proteger o seu computador, seja ele um desktop, um laptop, um tablet, enfim. São os firewalls pessoais (ou domésticos), que DEVEM ser utilizados por qualquer pessoa.

Felizmente, sistemas operacionais atuais para uso doméstico ou em escritório costumam conter firewall interno por padrão, como é o caso de distribuições Linux, do Windows 8 ou do Mac OS X. Além disso, é comum desenvolvedores de antivírus oferecerem outras opções de proteção junto ao software, entre elas, um firewall.

Mas, para quem procura uma solução mais eficiente e que permita vários tipos de ajustes, é possível encontrar inúmeras opções, muitas delas gratuitas. Usuários de Windows, por exemplo, podem contar com o ZoneAlarm, com o Comodo, entre outros.

Independente de qual seja o seu sistema operacional, vale a pena pesquisar por uma opção que possa atender às suas necessidades.

Firewall de hardware

Já foi mencionado neste texto o fato de um firewall poder ser uma solução de software ou hardware. Esta informação não está incorreta, mas é necessário um complemento: o hardware nada mais é do que um equipamento com um software de firewall instalado.

É possível encontrar, por exemplo, roteadores ou equipamentos semelhantes a estes que exercem a função em questão função. Neste caso, o objetivo normalmente é o de proteger uma rede com tráfego considerável ou com dados muito importantes.

A vantagem de um firewall de hardware é que o equipamento, por ser desenvolvido especificamente para este fim, é preparado para lidar com grandes volumes de dados e não está sujeito a vulnerabilidades que eventualmente podem ser encontrados em um servidor convencional (por conta de uma falha em outro software, por exemplo).

Limitações dos firewalls

Lendo este texto, você já deve ter observado que os firewalls têm lá suas limitações, sendo que estas variam conforme o tipo de solução e a arquitetura utilizada. De fato, firewalls são recursos de segurança bastante importantes, mas não são perfeitos em todos os sentidos.

Resumindo este aspecto, podemos mencionar as seguintes limitações:

- Um firewall pode oferecer a segurança desejada, mas comprometer o desempenho da rede (ou mesmo de um computador). Esta situação pode gerar mais gastos para uma ampliação de infraestrutura capaz de superar o problema;

- A verificação de políticas tem que ser revista periodicamente para não prejudicar o funcionamento de novos serviços;

- Novos serviços ou protocolos podem não ser devidamente tratados por proxies já implementados;

- Um firewall pode não ser capaz de impedir uma atividade maliciosa que se origina e se destina à rede interna;

- Um firewall pode não ser capaz de identificar uma atividade maliciosa que acontece por descuido do usuário – quando este acessa um site falso de um banco ao clicar em um link de uma mensagem de e-mail, por exemplo;

- Firewalls precisam ser “vigiados”. Malwares ou atacantes experientes podem tentar descobrir ou explorar brechas de segurança em soluções do tipo;

- Um firewall não pode interceptar uma conexão que não passa por ele. Se, por exemplo, um usuário acessar a internet em seu computador a partir de uma conexão 3G (justamente para burlar as restrições da rede, talvez), o firewall não conseguirá interferir.

Sites de Referência:

https://www.infowester.com

http://blogbrasil.westcon.com

https://www.tecmundo.com.br