Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões – Sistema Operacional – Linux

Teste 1: Linux

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

FTP com TLS Assegurar a segurança em transmissões FTP, por meio do TLS, não é tão óbvio assim, quanto em transmissões HTTP. Isso porque o TLS é utilizado durante as conexões FTP, não sendo como no último caso em que este protocolo é simplesmente encapsulado como parte do protocolo de aplicação do TLS. O servidor escuta normalmente a porta padrão do FTP, e a sessão se inicia sem qualquer segurança. Uma vez que o cliente deseje assegurar a sessão, o comando AUTH do FTP deve ser passado e então o servidor deve habilitar a negociação TLS, através do handshake. Após a negociação TLS ser concluída, o FTP volta à cena, tendo seus demais comandos, assim como o AUTH implementados com o protocolo TLS. No entanto, apenas a parte de controle é assegurada pelo TLS, a transmissão de dados deve ser assegurada pelo próprio FTP, através dos comandos PBSZ e PROT. Para ler mais sobre o assunto, acesse: FTP ( ) O Xen é um monitor de máquina virtual (hypervisor ou VMM), em software livre, licenciado nos termos da GNU General Public Licence (GPL), para arquiteturas x86, que permite que vários sistemas operacionais hóspedes sejam executados em um mesmo sistema hospedeiro. Para ler mais sobre o assunto, acesse: Virtualização: Xen ( )Results

#1. (FUNDEP (Gestão de Concursos) – CRM-MG/2017) Assinale a alternativa que apresenta corretamente um tipo de protocolo de criptografia que pode ser ativado ao FTP dos sistemas Linux, com objetivo de gerar mais segurança.

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

#2. (CESPE – TCU/2015) O Xen 4.5 permite criar máquinas virtuais em ambientes NUMA (non uniform memory access). No entanto, nesse tipo de arquitetura, o sysadmin não pode determinar um conjunto de máquinas físicas em que o Xen deva executar suas máquinas virtuais. Isso ocorre, entre outros motivos, porque cabe unicamente ao hypervisor calcular e determinar os tempos de acesso à memória em relação à distância relativa entre a CPU específica e a área de memória física mais próxima.

#3. (FCC – TRE-SP/2017) Um Técnico do TRE-SP, com função de administrador do computador servidor com sistema operacional CentOS 6.2, em uma situação hipotética, deve configurar o serviço de servidor FTP para desabilitar o acesso anônimo. Para essa configuração, ele deve editar o arquivo:

#4. (CESPE – TCU/2015) No Linux, o comando ls -lRash sort –s lista, em ordem decrescente de tamanho, os arquivos existentes em determinado diretório, incluindo os arquivos ocultos e os presentes em seus subdiretórios.

#5. (CESPE – TCU/2015) No Linux, o comando chmod u+w xyz permite a escrita no arquivo xyz pelo proprietário, enquanto o comando chmod ug=rw,o=r xpto permite a leitura e a escrita no arquivo xpto pelo proprietário e pelo grupo, além de permitir a leitura aos demais usuários.

#6. (FGV – IBGE/2016) Um analista de suporte necessita garantir a integridade de dados do seu recurso de armazenamento de dados compartilhados, e também necessita desconectar um dos nós de um cluster utilizando um dos métodos de fencing disponíveis no CentOS. Um dos quatro métodos de fencing suportados pelo CentOS é o:

#7. (FGV – IBGE/2016) Um analista de suporte necessita garantir a integridade de dados do seu recurso de armazenamento de dados compartilhados, e também necessita desconectar um dos nós de um cluster utilizando um dos métodos de fencing disponíveis no CentOS. Um dos quatro métodos de fencing suportados pelo CentOS é o:

#8. (FGV – IBGE/2016) Considere que um analista de suporte operacional deseje configurar o GRUB no SUSE Linux Enterprise Server de um servidor que contém BIOS tradicional. Nesse cenário, os arquivos de configuração utilizados pelo boot loader são:

#9. (Quadrix – COFECI/2017) Com relação à administração de sistemas Windows e Unix/Linux, julgue o item subsequente. Não é possível realizar uma instalação automática, por meio de uma rede, no sistema operacional Linux.

#10. (Quadrix – COFECI/2017) Com relação à administração de sistemas Windows e Unix/Linux, julgue o item subsequente. As distribuições Linux podem ser instaladas juntamente com outros sistemas operacionais, como, por exemplo, o Ubuntu e o Windows.

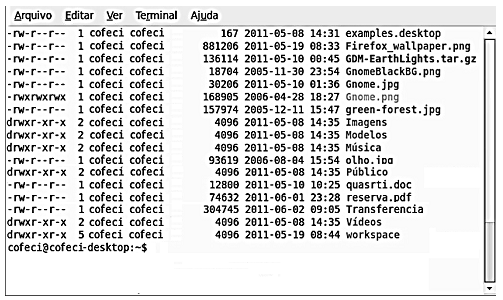

#11. (Quadrix – COFECI/2017)

Com base na figura acima, julgue o seguinte item. É correto afirmar que reserva.pdf e Transferencia sejam arquivos.

Com base na figura acima, julgue o seguinte item. É correto afirmar que reserva.pdf e Transferencia sejam arquivos. #12. (Quadrix – COFECI/2017) O utilitário yum, do Linux, é um dos recursos utilizados na instalação de software, no entanto ele é incompatível com as distribuições Linux que usam o gestor de pacotes de instalação rpm.

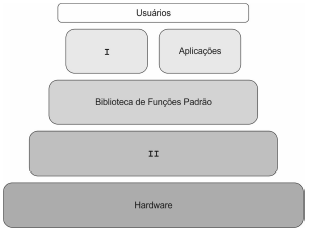

#13. (FCC – TRF – 5ª REGIÃO/2017)Considere a figura abaixo que mostra a arquitetura do sistema operacional Linux

A caixa

A caixa #14. (FCC – TRF – 5ª REGIÃO/2017) Considere que um Técnico em Informática precisa utilizar comandos que permitam modificar contas e alterar senhas de usuários do Tribunal em máquinas com Linux Debian. Para isso ele pode utilizar comandos com as funcionalidades abaixo. I. Permite que um usuário comum altere sua senha; em consequência, atualiza o arquivo /etc/shadow. II. Reservado para o superusuário (root), modifica o campo GECOS.chsh, permitindo que o usuário altere seu shell de login, contudo, as opções se limitam às opções listadas em /etc/shells; o administrador, por outro lado, não tem essa restrição e pode definir o shell para qualquer programa de sua escolha. III. Permite ao administrador alterar as configurações de expiração da senha. IV. Força a expiração da senha; este comando requer que a usuária maria altere sua senha na próxima vez que iniciar uma sessão. Os comandos I, II, III e IV são, correta e respectivamente,

#15. (CETRO – AMAZUL/2015) Assinale a alternativa que apresenta a função da linha de comando :psaux, digitada no terminal do sistema operacional Linux.

#16. (FCC – TRF – 5ª REGIÃO/2017) Em um computador com o Red Hat Enterprise Linux, um usuário pode se autenticar no sistema e usar qualquer aplicação ou arquivo que tenha permissão para acessar, após a criação de uma conta de usuário normal. O Red Hat Enterprise Linux determina se um usuário ou grupo pode acessar estes recursos baseado nas permissões a eles atribuídas. Considere que um Técnico, cujo nome de usuário é pedro, criou um arquivo executável chamado apptrf e utilizou o comando ls -l apptrf que resultou em: -rwxrwxr-x 1 pedro pedro 0 Sep 26 12:25 apptrf Considerando a saída do comando e o funcionamento das permissões e contas de usuário no Red Hat Enterprise Linux, é correto afirmar:

#17. (ESAF – CGU/2004) Analise as seguintes afirmações relativas ao Sistema Operacional Linux: I. Na configuração básica do Linux, para se utilizar um drive de CD é necessário montar (mount) o dispositivo. II. Um vírus que altera arquivos de sistema só irá funcionar no Linux se o usuário root executar o programa de vírus. III. O núcleo do Linux tem suporte embutido para os PPP, SLIP, PLIP e servidores ASP. IV. Os únicos arquivos que os usuários comuns (sem os direitos do usuário root) do Linux podem alterar são os do diretório /etc. Estão corretos os itens:

#18. (FCC – TRF – 5ª REGIÃO/2017) Considere que um computador do Tribunal tenha o sistema operacional Red Hat Enterprise Linux instalado e funcionando em condições ideais. Um Analista utilizou corretamente o comando

#19. (ESAF – CGU/2004) Um sistema de arquivos é um conjunto de estruturas lógicas e de rotinas que permitem ao sistema operacional controlar o acesso ao disco rígido. Diferentes sistemas operacionais usam diferentes sistemas de arquivos. O sistema de arquivos utilizado pelo Linux que apresenta vários recursos avançados de segurança e suporte a partições de até 4 Terabytes é o

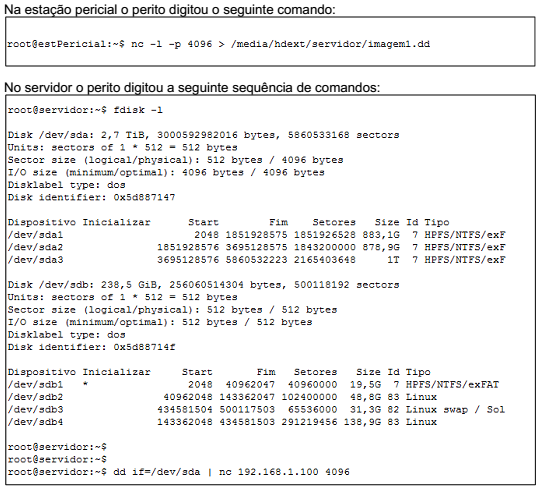

#20. (IESES – IGP-SC/2017) O perito chega ao local de informática e encontra um servidor de grande porte com sistema Linux, inviabilizando a arrecadação. Este servidor está conectado à rede através de um IP 192.168.1.1. Como alternativa para a coleta de vestígios, o perito configurou a estação pericial (sistema Linux) com IP 192.168.1.100 e obteve a senha para administração remota (SSH) com o administrador do servidor (inclusive com permissões de root). A estação pericial conta com um disco externo de alta capacidade disponível em /media/hdext.

Considerando que os comandos foram realizados com sucesso, selecione a sentença verdadeira:

Considerando que os comandos foram realizados com sucesso, selecione a sentença verdadeira: #21. Em um computador com o Linux Red Hat em que está instalado o JBoss Enterprise Application Platform 6 em sua execução padrão, um Técnico de Informática deseja acessar a página web do console de gerenciamento (management console) do servidor na máquina local para poder iniciar e parar o servidor, implantar aplicações e fazer modificações persistentes na configuração do servidor. Para isso, terá que digitar na linha de endereço do navegador a instrução

#22. (CETRO – AMAZUL/2015) Assinale a alternativa que apresenta a função do comando cat no Linux.

#23. (CESPE – TCU/2015) No Linux, o aplicativo Pacemaker possibilita criar nuvens com os recursos de manipulação de arquivos, de acordo com a arquitetura GRID.

#24. (CESPE – TRE-PI/2016) Assinale a opção que apresenta os comandos utilizados no console de Linux respectivamente para: comparar conteúdo de dois arquivos ASCII, procurar por trecho de texto dentro de arquivos e mudar as proteções de um arquivo.

#25. (UNICENTRO – UNICENTRO/2016) Em um ambiente com sistema operacional Linux, qual o arquivo que mapeia as portas (TCP e UDP) e nomes de serviços?

#26. (FUNCAB – CREA-AC/2016) Um administrador de um servidor Linux RedHat precisa colocar um processo suspenso em background. O comando adequado a essa operação é o:

#27. (FUNCAB – CREA-AC/2016) Se o superusuário de uma máquina com Linux RedHat precisar acessar programas essenciais para administração do sistema, que são de seu uso exclusivo, como, por exemplo, o adduser, o diretório no qual esses programas se encontram é:

#28. (FUNCAB – SESACRE/2014) Analise as seguintes sentenças em relação ao gerenciador de inicialização GRUB utilizado no Linux: I. Permite carregar uma variedade de serviços inicializados, inclusive com o reconhecimento do hardware. II. O GRUB é altamente flexível, pois é capaz de gerenciar vários tipos de sistemas de arquivos e de kernels. III. Sua interface é pouco amigável permitindo configuração em ambiente gráfico, mas não permite apresentação em ambiente em modo texto. Está(ão) correta(s) apenas a(s) sentença(s):

#29. (FUNCAB – SESACRE/2014) São tipos de sistemas de arquivos do Linux:

#30. (FUNCAB – SESACRE/2014) No sistema de permissões de arquivo do Linux, existem nove letras que são agrupadas de três em três para dar permissão ao dono, ao grupo e aos outros. Essas letras, representadas por r, w e x, indicam, respectivamente, as permissões de: