Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

* Clique aqui para acessar as questões por matéria da disciplina.

Teste 1 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

2-Camada de Enlace de Dados: Pontes e Switches. </br> 3-Camada de Rede: Roteadores. </br> </br> Para ler mais sobre o assunto, acesse: Modelo OSI ( ) O cliente transmite mensagens na sub-rede física para descobrir os servidores DHCP disponíveis. </br> </br> Quando um servidor DHCP recebe um pedido de concessão de IP de um cliente, ele reserva um endereço IP para o cliente (essa reserva é opcional, segundo a RFC 2131 – 3.1.2) e estende uma oferta de concessão IP através do envio de uma mensagem DHCPOFFER para o cliente. </br> </br> Para ler mais sobre o assunto, acesse: DHCP ( )Results

#1. (CESPE/UnB – TCDF/ANAP – 2014) Utilizado para a captura ilegal de informações de uma máquina em rede, o spoofing analisa o tráfego da rede e coleta dados sigilosos como senhas e endereços Ips.

#2. (CESPE/UnB – TCDF/ANAP – 2014) Geralmente, a filtragem de pacotes utiliza critérios de análise como o protocolo em uso, os endereços de origem e destino e as portas de origem e destino.

#3. (CESPE/UnB – TCDF/ANAP – 2014) A tradução de endereços de rede, ou NAT (network address translation), deve ser utilizada quando a quantidade de endereços IP atribuídos pelo provedor de Internet for insuficiente, ou seja, quando a rede possuir uma quantidade maior de computadores que a quantidade de endereços disponíveis.

#4. (CESPE/UnB – TCDF/ANAP – 2014) Uma DMZ destinada a proteger um segmento de rede contra ataques externos deve ser colocada preferencialmente entre o roteador externo e a Internet.

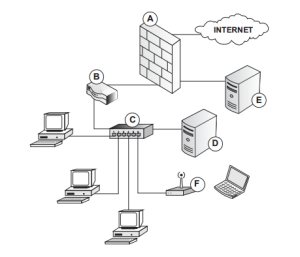

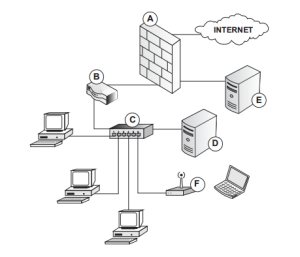

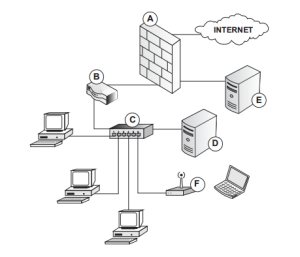

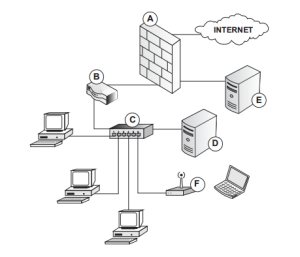

#5. (FCC – SEFAZ/SP/2013) Considere o diagrama abaixo. Ele representa uma estrutura típica de redes de computadores instalada em uma pequena organização.

A interligação entre os dispositivos é feita por meio de cabos de pares trançados UTP e o dispositivo identificado pela letra C é uma Switch. Nessa configuração, a topologia de rede da LAN é do tipo

A interligação entre os dispositivos é feita por meio de cabos de pares trançados UTP e o dispositivo identificado pela letra C é uma Switch. Nessa configuração, a topologia de rede da LAN é do tipo #6. (FCC – SEFAZ/SP/2013) Considere o diagrama abaixo. Ele representa uma estrutura típica de redes de computadores instalada em uma pequena organização.

O dispositivo designado pela letra D é um servidor que fornece recursos de armazenamento em disco para Backup. Considerando que alguns computadores da LAN possuem o sistema operacional Linux instalado, o acesso desses computadores ao servidor, utilizando o sistema de arquivos nativo do Linux, é realizado por meio do

O dispositivo designado pela letra D é um servidor que fornece recursos de armazenamento em disco para Backup. Considerando que alguns computadores da LAN possuem o sistema operacional Linux instalado, o acesso desses computadores ao servidor, utilizando o sistema de arquivos nativo do Linux, é realizado por meio do #7. (TRE/MA-IESES/2015) Dentre os diversos componentes que formam o firewall de uma corporação, o filtro de pacotes é certamente o elemento primordial. Ele permite ou nega a passagem de tráfego de rede conforme diversos critérios: endereço IP de origem, endereço IP de destino, porta de transporte de destino, além de muitos outros. Uma abordagem para acelerar essa filtragem, particularmente do tráfego TCP (Transmission Control Protocol – Protocolo de Transmissão Controlada), é analisar as conexões que estão se iniciando, deixar passar aquelas que são permitidas, bloquear as que não são permitidas e, por fim, deixar passar todas aquelas conexões que já foram previamente autorizadas. Tecnicamente falando, a afirmação sublinhada significa que as conexões TCP marcadas com os bits de flag:

#8. (TRE/MA-IESES/2015) O sistema de detecção de intrusões é um elemento importante na defesa de uma rede de computadores porque permite detectar:

#9. (TRE/MA-IESES/2015) O arranjo de redundância RAID 1 estabelece o uso de duas unidades de armazenamento espelhadas, para que, se uma delas falhar, a outra permaneça em operação sem que o usuário final perceba o problema. RAID 1 é, portanto, uma técnica de redundância de dados que: I. Suplementa a técnica de backup em fitas magnéticas. II. Substitui a técnica de backup em fitas magnéticas.

Justamente porque: III. Provê recuperabilidade mediante apagamento acidental de arquivos de um usuário. IV. Não provê recuperabilidade mediante apagamento acidental de arquivos de um usuário. São corretas as afirmações: #10. (TRE/MA-IESES/2015) Os ataques do tipo DoS (Denial of Service – Recusa de serviço) são peculiares porque: I. Esgotam recursos da aplicação servidora. II. Alteram o conteúdo dos pacotes IP em trânsito. Violam, portanto, o princípio de: III. Disponibilidade. IV. Integridade. São corretas as afirmações:

#11. (FGV – TCM-SP/2015) Pontes, Switches e Roteadores são dispositivos que operam em camadas específicas do Modelo OSI e que utilizam fragmentos de informações diferentes para decidir como realizar a comutação em redes de computadores. Esses dispositivos de comutação operam, respectivamente, nas camadas:

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

#12. (FGV – TCM-SP/2015) Redes locais de computadores admitem diversas topologias. Analise as características a seguir: I. Todos os dispositivos compartilham o meio de transmissão de maneira que, sempre que um deles envia uma mensagem, esta se propaga ao longo da rede de forma que todos os nós escutam a mensagem. II. Em qualquer instante, no máximo uma máquina desempenha a função de mestre e pode realizar uma transmissão. III. Um mecanismo de arbitragem para resolver conflitos precisa ser utilizado para controlar quando duas ou mais máquinas fazem uma transmissão simultaneamente. A topologia de rede que possui essas características é:

#13. (FCC – SEFAZ/SP/2013) Considere o diagrama abaixo. Ele representa uma estrutura típica de redes de computadores instalada em uma pequena organização.

O dispositivo identificado pela letra A tem por função bloquear os acessos indevidos provenientes da Internet para a rede local (LAN), por meio da verificação do endereço (IP), é conhecido como

O dispositivo identificado pela letra A tem por função bloquear os acessos indevidos provenientes da Internet para a rede local (LAN), por meio da verificação do endereço (IP), é conhecido como #14. (FCC – SEFAZ/SP/2013) Considere o diagrama abaixo. Ele representa uma estrutura típica de redes de computadores instalada em uma pequena organização.

O dispositivo identificado pela letra E é um servidor de páginas Web de divulgação das informações públicas da corporação com o objetivo de realizar uma ampla propaganda, sendo desejável que qualquer acesso às páginas seja permitido. Na arquitetura de redes, a região ou o local em que o dispositivo de letra E está instalado denomina-se

O dispositivo identificado pela letra E é um servidor de páginas Web de divulgação das informações públicas da corporação com o objetivo de realizar uma ampla propaganda, sendo desejável que qualquer acesso às páginas seja permitido. Na arquitetura de redes, a região ou o local em que o dispositivo de letra E está instalado denomina-se #15. (CESPE – SERPRO/2013) Em um sistema de gerenciamento de rede, cada nó contém um conjunto de softwares dedicados à tarefa de gerenciamento. O software que inclui uma interface de operador é denominado entidade de gerenciamento de rede (NME).

#16. (CESPE – SERPRO/2013) Redes recursivas são caracterizadas pela existência de dois ou mais nós conectados por um enlace físico ou duas ou mais redes conectadas por um nó.

#17. (CESPE – SERPRO/2013) Switches LAN dependem de algoritmos de árvore de amplitude; switches ATM executam protocolos de roteamento que possibilitam que cada switch descubra a topologia da rede inteira.

#18. (FUNCAB – SESACRE/2014) A arquitetura cliente/servidor apresenta características específicas, EXCETO:

#19. (IESES – TRE-MA/2015) Analise a sentença I e a sentença II e assinale a alternativa correta: I. Intranet é uma rede de computadores privativa que utiliza as mesmas tecnologias que são utilizadas na Internet, porém apenas usar endereços IP´s para construir uma rede local onde se compartilha impressoras, discos e pastas, não caracteriza uma intranet. II. Para que seja considerada uma intranet é necessário implementar a interatividade entre os participantes e isso pode ser feito através de um firewall.

#20. (CESPE – BACEN/2013) A taxa de dados máxima alcançável em um canal ideal pode ser calculada pela equação de Nyquist e, em um canal ruidoso, pela equação de Metcalfe.

#21. (IESES – TRE-MA/2015) Considere as afirmativas abaixo: I. Uma página WEB em um servidor consiste de um texto e 4 imagens. Um usuário requisita esta página através de um browser e como consequência, o browser vai enviar uma mensagem de requisição HTTP e receberá 4 mensagens de resposta. II. Em uma mensagem de requisição HTTP típica, a linha no cabeçalho desta requisição contendo: Connection: close indica ao servidor que o browser não deseja usar conexões persistentes. III. Os protocolos da camada de aplicação da internet HTTP, FTP, SMTP e DNS utilizam TCP, TCP, UDP e UDP, respectivamente, como protocolos da camada de transporte. Assinale a alternativa correta com relação as afirmativas:

#22. (IESES – TRE-MA/2015) Considere as afirmativas abaixo: I. O UDP fornece à aplicação solicitante um serviço não confiável, orientado para conexão. II. O TCP fornece à aplicação solicitante um serviço confiável, orientado para conexão. III. Se dois segmentos UDP possuem endereços IP de fonte e/ou números de porta de fonte diferentes, porém o mesmo endereço IP de destino e o mesmo número de porta de destino, eles serão direcionados a processos diferentes por meio de sockets de destino diferentes. Assinale a alternativa correta com relação as afirmações:

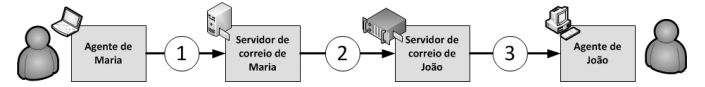

#23. (IESES – TRE-MA/2015) Maria e João são irmãos gêmeos que moram em cidades diferentes e costumam se comunicar por correio eletrônico através da Internet. A figura abaixo esquematiza o envio de uma mensagem de correio eletrônico da Maria para o João.

Neste esquema, os possíveis protocolos de correio eletrônico da internet usados nos caminhos destacados na figura como 1, 2 e 3 são, respectivamente:

Neste esquema, os possíveis protocolos de correio eletrônico da internet usados nos caminhos destacados na figura como 1, 2 e 3 são, respectivamente: #24. (IESES – TRE-MA/2015) Considere as afirmativas abaixo: I. Em um sistema multiprocessado do tipo SMP, a coerência de cache pode ser garantida pelas políticas de escrita write-back e write-through. II. Uma forma para garantir a consistência da cache de dados em um SMP é a utilização do protocolo MESI. III. No protocolo MESI, cada linha da cache de dados pode estar em um de quatro estados possíveis. Assinale a alternativa correta com relação as afirmativas:

#25. (FGV – TCM-SP/2015) A hora local e o avanço do tempo são informações necessárias para o funcionamento de muitas aplicações em um computador. Em uma rede de computadores ou na Internet, a indicação da hora certa também tem grande importância, pois a troca de informações entre dispositivos pode ser comprometida se os relógios de cada um deles não estiverem em sincronia. O protocolo utilizado para sincronizar os relógios de um conjunto de computadores em redes de dados é:

#26. (FGV – TCM-SP/2015) O protocolo LDAP define um padrão de comunicação para acessar e manter serviços de diretórios que organizam informações como uma estrutura hierárquica e permite fazer pesquisas em diferentes componentes. Com relação ao protocolo LDAP, analise as afirmativas a seguir. I – Importação e exportação de informações do LDAP bem como requisições de atualização seguem o formato LDIF, o qual é um formato de texto para troca de dados. II – Caracteres especiais, acentos e cedilhas não podem ser utilizados nos critérios de busca das pesquisas para recuperar registros. III – Um DN consiste de um ou mais RDNs organizados em uma estrutura hierárquica, parecida com árvore, para identificar exclusivamente uma única entrada de diretório. Está correto o que se afirma em:

#27. (CESPE/UnB – TCDF/ANAP – 2014) HTTP (Hypertext Transfer Protocol) é um protocolo de comunicação utilizado em sistemas de informação de hipermídia distribuídos e colaborativos, para a troca ou transferência de hipertexto, que consiste em um texto estruturado que utiliza hiperlinks entre nós contendo texto.

#28. (CESPE/UnB – TCDF/ANAP – 2014) RSS (Really Simple Syndication), que consiste em um protocolo para troca de informações estruturadas em uma plataforma descentralizada e distribuída, baseia-se em outros protocolos da camada de aplicação para negociação e transmissão de mensagens.

#29. (VUNESP – TCE-SP/2015) Segundo a RFC 2131, que define o funcionamento do protocolo DHCP para redes IPv4, após o recebimento da mensagem DHCPDISCOVER, o servidor DHCP oferece um endereço IP ao cliente por meio da mensagem

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

DHCPDISCOVERY (descoberta) </br>

DHCPOFFER (oferta) </br>

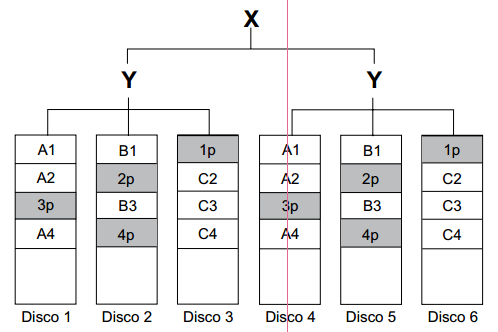

#30. (VUNESP – TCE-SP/2015)

De acordo com a localização dos dados e de suas respectivas informações de paridade (indicadas com o sufixo “p”), pode-se concluir corretamente que os níveis RAID identificados pelas letras X e Y correspondem, respectivamente, ao

De acordo com a localização dos dados e de suas respectivas informações de paridade (indicadas com o sufixo “p”), pode-se concluir corretamente que os níveis RAID identificados pelas letras X e Y correspondem, respectivamente, ao