Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

* Clique aqui para acessar as questões por matéria da disciplina.

Teste 11 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (Quadrix – COFECI/2017) A respeito dos equipamentos de interconexão de redes de computadores e do cabeamento estruturado, julgue o item a seguir. O desempenho de um sistema de cabeamento estruturado independe do tipo e da qualidade do material utilizado e da qualidade do serviço de instalação.

#2. (Quadrix – CFO-DF/2017) Acerca do sistema de nomes de domínios (DNS), do protocolo de transferência de arquivos (FTP) e da rede virtual privada (VPN), julgue o item subsecutivo. É permitido, via FTP, a um usuário, desde que autorizado pelo servidor, realizar cópia de arquivos tanto do computador local do usuário para o computador remoto (servidor) como em sentido contrário.

#3. (FCC – TRE-SP/2017) Um Técnico do TRE-SP, com função de administrador do computador servidor com sistema operacional CentOS 6.2, em uma situação hipotética, deve configurar o serviço de servidor FTP para desabilitar o acesso anônimo. Para essa configuração, ele deve editar o arquivo:

#4. (IBFC – EBSERH/2016) Relacione os números dos protocolos abaixo com as letras de suas principais funcionalidades: (1) FTP (2) IMAP (3) NAT (4) Telnet (W) é um protocolo de gerenciamento de correio eletrônico superior em recursos ao POP3. (X) é um protocolo cliente-servidor usado para permitir a comunicação remota entre computadores ligados em uma rede baseada em TCP. (Y) é uma rápida e versátil forma de transferência de arquivos, sendo uma das mais utilizadas na web. (Z) é uma técnica para reescrever os endereços IPs de origem, que passam por um roteador ou firewall, para que um computador de uma LAN tenha acesso à web. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

(1) FTP </br>

é uma rápida e versátil forma de transferência de arquivos, sendo uma das mais utilizadas na web. </br>

Para ler mais sobre o assunto, acesse: FTP ( ) </br> </br>

(2) IMAP </br>

é um protocolo de gerenciamento de correio eletrônico superior em recursos ao POP3. </br>

Para ler mais sobre o assunto, acesse: POP e IMAP ( ) </br> </br>

(3) NAT </br>

é uma técnica para reescrever os endereços IPs de origem, que passam por um roteador ou frewall, para que um computador de uma LAN tenha acesso à web. </br>

Para ler mais sobre o assunto, acesse: NAT ( ) </br> </br>

(4) Telnet </br>

é um protocolo cliente-servidor usado para permitir a comunicação remota entre computadores ligados em uma rede baseada em TCP. </br>

Para ler mais sobre o assunto, acesse: Telnet ( )

#5. (CESPE – TRT – 7ª Região (CE)/2017) A respeito de Active Directory e LDAP, assinale a opção correta.

#6. (IBFC – POLÍCIA CIENTÍFICA-PR/2017) Sistemas SSO (Single Sign-On) permitem que com uma única autenticação a utilização de diversos serviços pelo usuário. Assinale a alternativa que apresenta um protocolo tipicamente utilizado para a implementação de SSO.

#7. (IBFC – EBSERH/2016) O protocolo que é especificado na norma RFC959 que usa duas conexões TCP, uma para dados e outra para controle respectivamente pelas portas 20 e 21 é o protocolo ________. Assinale a alternativa que completa corretamente a lacuna.

#8. (CCV-UFC – UFC/2016) Sobre o LDAP, é correto afirmar:

#9. (CESPE – TCE-SC/2016) O método de autenticação básica no LDAP implementa criptografia AES para proteger o tráfego da senha entre o cliente e o servidor LDAP no momento em que a conexão TCP é estabelecida.

#10. (IBFC – EBSERH/2016) O protocolo LDAP (Lightweight Directory Access Protocol) possue várias operações. A operação que fecha a conexão encerrando uma sessão LDAP é:

#11. (FGV – TCM-SP/2015) O protocolo LDAP define um padrão de comunicação para acessar e manter serviços de diretórios que organizam informações como uma estrutura hierárquica e permite fazer pesquisas em diferentes componentes. Com relação ao protocolo LDAP, analise as afirmativas a seguir. I – Importação e exportação de informações do LDAP bem como requisições de atualização seguem o formato LDIF, o qual é um formato de texto para troca de dados. II – Caracteres especiais, acentos e cedilhas não podem ser utilizados nos critérios de busca das pesquisas para recuperar registros. III – Um DN consiste de um ou mais RDNs organizados em uma estrutura hierárquica, parecida com árvore, para identificar exclusivamente uma única entrada de diretório. Está correto o que se afirma em:

#12. (FGV – DPE-RO/2015) Sobre o serviço de diretório LDAP, analise as afirmativas a seguir: I – O LDAP armazena seus dados em um banco de dados compatível com SQL. II – O Distinguished Name (DN) serve como identificador único para cada uma das entradas do LDAP. III – É baseado em um subconjunto mais simples do padrão X.500. Está correto somente o que se afirma em:

#13. (CS-UFG – AL-GO/2015) As tecnologias Bluetooth (IEEE 802.15), VLAN (IEEE 802.1Q) e LDAP (Lightweight Directory Access Protocol) correspondem a protocolos que operam, respectivamente, em quais camadas do modelo de referência OSI?

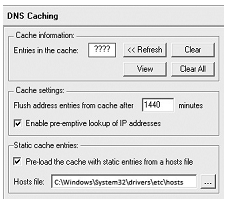

#14. (CESPE – TRE-TO/2017)  Na situação de configuração de DNS Caching precedente, o resultado de uma consulta de nome a servidores DNS de mais alto nível, respondida como positiva ao servidor DNS local, será

Na situação de configuração de DNS Caching precedente, o resultado de uma consulta de nome a servidores DNS de mais alto nível, respondida como positiva ao servidor DNS local, será

#15. (PUC-PR – TJ-MS/2017) Considerando o conjunto de protocolos utilizados em redes TCP/IP indique a afirmativa CORRETA.

#16. (COMPERVE – MPE-RN/2017) Objetivando-se enviar informações por meio de uma rede de computadores, é necessário organizar esse processo de comunicação por meio de protocolos. Esses protocolos estabelecem regras para diversos tipos de aplicações e envio de mensagens. Para que seja possível usar navegadores na internet e enviar e-mails, são utilizados, respectivamente, os protocolos

#17. (FGV – IBGE/2017) Servidores DNS podem ser configurados para compartilhar e distribuir cargas a um grupo de servidores da rede por meio da técnica de balanceamento de carga denominada:

#18. (IBFC – POLÍCIA CIENTÍFICA-PR/2017) Servidores de correio eletrônico (e-mail) utilizam o protocolo SMTP para o envio de mensagens, entretanto, na manipulação de caixa postais para a recuperação de mensagens, são utilizados outros protocolos. Abaixo são apresentados os nomes de três protocolos: I. SMB (Server Message Block). II. POP3 (Post Ofce Protocol – versão 3). III. IMAP (Internet Message Access Protocol). Assinale a alternativa que apresenta os protocolos utilizados em aplicativos que fazem a manipulação de servidores de correios eletrônicos para a recuperação de mensagens:

#19. (CESPE – TRE-PE/2017) Com relação aos protocolos de Internet S M T P (single mail transfer protocol) e H T T P (hyper text transfer protocol), assinale a opção correta.

O SMTP (Protocolo Simples de Transferência de Mensagem) atua na camada de Aplicação tando do Modelo OSI quanto do Modelo TCP/IP e é o único Protocolo padronizado e instituído pela ISO para envio de mensagem (e-mail), o qual é configurado nos servidores de saída/servidores de envio. </br>

Para ler mais sobre o assunto, acesse: SMTP ( )

#20. (FUNDEP (Gestão de Concursos) – CRM – MG/2017) Qual é o comando para fazer uma consulta DNS do servidor de e-mail email.com?

#21. (CONSULPLAN – TRE-RJ/2017) Diversas aplicações populares da internet têm os seus respectivos protocolos associados, seja da Camada de Aplicação e da Camada de Transporte. Sobre essas aplicações, analise as afirmativas a seguir. I. O correio eletrônico utiliza o protocolo SMTP na Camada de Aplicação e o protocolo UDP da Camada de Transporte. II. O acesso a terminal remoto utiliza o protocolo Telnet na Camada de Aplicação e o protocolo TCP da Camada de Transporte. III. Multimídia em tempo real, o protocolo RTP na Camada de Aplicação e o protocolo UDP da Camada de Transporte. IV. A telefonia por internet utiliza o protocolo SIP na Camada de Aplicação e o protocolo UDP da Camada de Transporte. Está(ão) correta(s) apenas a(s) afirmativa(s)

#22. (IFB – IFB/2017) Sobre o processo de envio de mensagem eletrônica e seus protocolos, assinale V (VERDADEIRO) ou F (FALSO) para cada uma das afirmativas abaixo. ( ) Os protocolos SMTP e POP são soluções alternativas para o envio de mensagens de correio eletrônico. ( ) Os registros de recursos tipo MX e tipo A são fundamentais para que se possa enviar um e-mail. ( ) O Agente de Transferência é um software usado para compor a mensagem e enviá-la ao destinatário. Assinale a alternativa que contém a sequência CORRETA, de cima para baixo. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

(F) Os protocolos SMTP e POP são soluções alternativas para o envio de mensagens de correio eletrônico. </br>

- SMTP: O SMTP (Protocolo Simples de Transferência de Mensagem) atua na camada de Aplicação tando do Modelo OSI quanto do Modelo TCP/IP e é o único Protocolo padronizado e instituído pela ISO para envio de mensagem (e-mail), o qual é configurado nos servidores de saída/servidores de envio. Para ler mais sobre o assunto, acesse: SMTP ( )

- POP: O POP (Protocolo de Posto dos Correios) é um Protocolo padronizado e instituído pela ISO para recebimento de mensagem (e-mail), o qual é configurado nos servidores de entrada. </br>

(V) Os registros de recursos tipo MX e tipo A são fundamentais para que se possa enviar um e-mail. </br>

- Um MX record ou Mail exchanger record é um tipo de recurso no registro do DNS, especifica como internet e-mail que devem ser encaminhadas utilizando o SMTP. Cada MX record contém uma prioridade e um nome de host, a fim de que a coleta de registros para um determinado nome do domínio aponte para os servidores que deverão receber mensagens de e-mail para este domínio, bem como a sua prioridade em relação a si.

O nome de host contidos em um registro MX deve ter um endereço, ou seja, um registro DNS A ou AAAA. </br> Para ler mais sobre o assunto, acesse: MX ( )

(F) O Agente de Transferência é um software usado para compor a mensagem e enviá-la ao destinatário. </br>

- MTA (mail transfer agent): programas que enviam e recebem e-mails entre servidores.

#23. (IBFC – EBSERH/2017) Quanto aos principais protocolos de Correio Eletrônico, analise as afirmativas abaixo, dê valores Verdadeiro (V) ou Falso (F) e assinale a alternativa que apresenta a sequência correta (de cima para baixo): ( ) No Brasil provedores utilizam o SMTP na porta 587 para diminuir spams. ( ) POP3 é um protocolo utilizado no acesso remoto a uma caixa de correio eletrônico. ( ) IMAP é o protocolo padrão para envio de e-mails através da Internet. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

(V) No Brasil provedores utilizam o SMTP na porta 587 para diminuir spams. </br>

- Porta de Comunicação: 25 – Primogênita e 587 – Recomendada. Para ler mais sobre o assunto, acesse: SMTP ( ) </br>

(V) POP3 é um protocolo utilizado no acesso remoto a uma caixa de correio eletrônico. </br>

- Esse protocolo trabalha com a transferência da mensagem para o dispositivo configurado à receber, realizando o download da informação e fechando a conexão, apenas permitindo também um acesso por vez. Dessa forma, o e-mail será retirado (baixado) do servidor de entrada e será armazenado no dispositivo ajustado com o protocolo POP para recebimento dos e-mails (armazenado localmente). O POP pode ser classificado como o Protocolo Offline de Entrada. Para ler mais sobre o assunto, acesse: POP/IMAP ( ) </br>

(F) IMAP é o protocolo padrão para envio de e-mails através da Internet. </br>

- O IMAP (Protocolo de Acesso a Mensagem da Internet) é o segundo Protocolo padronizado e instituído pela ISO para recebimento de mensagem (e-mail), o qual é configurado nos servidores de entrada. POP/IMAP ( )

#24. (IBFC – EBSERH/2016) Quanto aos Servidores de Correio abaixo, analise as afirmativas, dê valores Verdadeiro (V) ou Falso (F) e assinale a alternativa que apresenta a sequência correta de cima para baixo: ( ) Sendmail não suporta o protocolo SMTP para o envio de emails. ( ) qmail foi desenvolvido para rodar tanto em ambiente Windows como Linux. ( ) Procmail tem como principal funcionalidade a filtragem de e-mails.

#25. (UFCG – UFCG /2016) Com base nos protocolos de trocas de e-mail SMTP, IMAP e POP3, assinale a alternativa correta.

#26. (CESPE – TCE-SC/2016) Acerca de redes de computadores e de protocolos TCP/IP, julgue o item a seguir. Após o servidor local SMTP aceitar uma mensagem para subsequente envio, é necessário determinar o endereço do servidor de email do destinatário. Essa etapa é realizada mediante consulta DNS a um servidor de nomes capaz de prover a informação, no qual serão verificados os registros especiais MX (mail exchange). ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Verdadeiro </br>

Um MX record ou Mail exchanger record é um tipo de recurso no registro do DNS, especifica como internet e-mail que devem ser encaminhadas utilizando o SMTP. Cada MX record contém uma prioridade e um nome de host, a fim de que a coleta de registros para um determinado nome do domínio aponte para os servidores que deverão receber mensagens de e-mail para este domínio, bem como a sua prioridade em relação a si.

O nome de host contidos em um registro MX deve ter um endereço, ou seja, um registro DNS A ou AAAA. </br>

Para ler mais sobre o assunto, acesse: MX( )

#27. (INSTITUTO AOCP – EBSERH/2016) Os protocolos de rede SSH e SMTP usam, respectivamente, as portas de comunicação ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

#28. (Quadrix – CRA-AC/2016) O serviço padrão de transferência de arquivos na Internet usa o File Transfer Protocol (FTP). O FTP pode ser caracterizado, entre outros, a partir destes aspectos: I. Conteúdos arbitrários de arquivo: pode transferir qualquer tipo de dados, incluindo documentos, imagens, músicas ou vídeos armazenados; II. Transferência bidirecional: pode ser usado para download de arquivos (transferir do servidor para o cliente) ou upload de arquivos (transferir do cliente para o servidor); III. Acomodação de heterogeneidade: esconde os detalhes dos sistemas operacionais dos computadores individuais e pode transferir uma cópia de um arquivo entre dois computadores quaisquer; IV. O protocolo é geralmente invisível: costuma ser chamado automaticamente pelo navegador quando um usuário solicita uma transferência de arquivo. Está correto o que se afirma em:

#29. (IF-SP – IF-SP/2011) Qual dos protocolos abaixo é usado para criar VPNs de camada 3?

#30. (UFES – UFES/2016) Existem 65536 portas TCP, numeradas de 0 a 65535. Cada porta pode ser usada por um programa ou serviço diferente, de forma que seria possível ter até 65536 serviços diferentes simultaneamente ativos em um mesmo servidor, com um único endereço IP válido. Com relação à numeração das portas TCP, é CORRETO afirmar: