Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

* Clique aqui para acessar as questões por matéria da disciplina.

Teste 14 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (SOCIESC – Companhia Águas de Joinville-SC/2010) Atualmente, uma das principais arquiteturas de aplicações para ambiente Web é a cliente/servidor. O seu funcionamento é simples, processos clientes interagem com processos servidores, localizados em distintos computadores através da rede, com o intuito de acessar recursos compartilhados. Neste contexto, marque e afirmativa correta.

#2. (SOCIESC – Companhia Águas de Joinville-SC/2010) O RM-OSI (Open System Interconnection Reference Model) tem por objetivo fornecer uma base comum que permita o desenvolvimento coordenado de padrões para interconexão de sistemas. Este modelo é dividido em camadas: física, enlace de dados, rede transporte, sessão, apresentação e aplicação. São protocolos da camada de rede:

#3. (CCV-UFC – UFC/2016) Sobre os protocolos SMTP (Simple Mail Transfer Protocol), IMAP (Internet Message Access Protocol) e POP (Post Office Protocol), marque a alternativa correta.

#4. (CESPE – MEC/2015) O serviço de correio eletrônico deve fornecer ao usuário final acesso às contas de email. O protocolo IMAP fornece aos usuários acesso às mensagens de email, permitindo-lhes manipularem as mensagens e mantê-las no servidor de correio eletrônico.

#5. (FCC – TRT – 3ª Região (MG)/2015) Considere os seguintes protocolos para Internet (TCP/IP): HTTP (navegação na World Wide Web), FTP (transporte de arquivos), SMTP (envio de email), SSH (login remoto seguro) e IMAP (gerenciamento de correio eletrônico). Os protocolos citados atuam na camada

#6. (CETAP – MPCM/2015) São diferenças entre os protocolos de correio eletrônico IMAP e POP3, exceto:

#7. (CESPE – TJ-SE/2014) As características do protocolo IMAP (Internet Message Access Protocol) permitem que os campos From e Reply-to do cabeçalho sejam falsificados, tornando possível, assim, a aplicação da técnica de email spoofing.

#8. (FCC – SABESP/2014) No protocolo IMAP4, dados transmitidos pelo servidor ao cliente e respostas de estado que não indicarem a conclusão do comando, serão prefixadas com o token “*” (asterisco) e chamadas de respostas não rotuladas (untagged). As informações do servidor podem ser enviadas em resposta a um comando

#9. (FCC – TRF – 5ª REGIÃO/2017) No sistema operacional Windows Server 2012, o comando dsacls exibe e altera as permissões (Access Control Entries − ACEs) na Access Control List − ACL dos objetos no Active Directory Domain Services − AD DS. É uma ferramenta de linha de comando, disponível caso esteja instalada a função de servidor AD DS. Para usá-la, um Técnico deve executar o comando dsacls em um prompt de comando elevado, como Administrador. Em condições ideais, sem erros de sintaxe e sem considerar diferenças de maiúsculas e minúsculas, o Técnico utilizou o seguinte comando: dsacls CN=AdminSDHolder, CN=System, DC=winsoft, DC=msft /G USER001@winsoft.msft:RPWP;member Neste comando,

#10. (FGV – IBGE/2017) Luísa pretende instalar o Active Directory (AD) como serviço de diretórios para organizar e centralizar as informações dos usuários e ativos da rede que administra. Ao analisar o AD, Luísa identificou que precisa fazer um bom planejamento do serviço de diretórios, de forma que alterações executadas na estrutura lógica não impactem na estrutura física do AD. Para ajudar no planejamento, Luísa listou os componentes do AD de acordo com a estrutura, física ou lógica, a que pertencem. A partir da listagem confeccionada pela Luísa, é correto afirmar que:

#11. (FEPESE – JUCESC/2017) Identifique as afirmativas que constituem diferenças entre os protocolos de roteamento RIP v.1 e v.2. 1. RIP v1 envia atualizações como broadcast enquanto RIP v2 trabalha com multicast. 2. RIP v2 suporta VLSM e CIDR enquanto RIP v1 suporta somente CIDR. 3. RIP v2 suporta um mecanismo de autenticação enquanto RIP v1 não oferece suporte à autenticação. Assinale a alternativa que indica todas as afirmativas corretas.

#12. (FCC – TRT – 5ª Região (BA)/2013) Um navegador ou browser é um software que permite que um usuário visualize e interaja com documentos hipermídia distribuídos na Internet. O browser é o lado …I… na arquitetura …II…..definida pelo WWW (World Wide Web). Existem diversos..III…… WWW, programas que ficam à espera de requisições de browsers solicitando documentos HTML ou informações de outros tipos (imagens, sons etc). O protocolo mais comumente utilizado é o HTTP, mas outros protocolos implementam transações seguras, com emprego de recursos de criptografia. Preenchem, correta e respectivamente, as lacunas I, II e III:

#13. (FEPESE – JUCESC/2017) Os endereços de broadcast e de rede do endereço 189.234.157.68/17 são, respectivamente:

#14. (Quadrix – COFECI/2017) A respeito da arquitetura cliente-servidor, julgue o item. Os principais componentes da arquitetura cliente-servidor são um conjunto de servidores, um conjunto de clientes e uma rede.

#15. (CESPE – TRT – 7ª Região (CE)/2017) Nas arquiteturas cliente/servidor multicamadas, a camada que representa o conjunto de serviços oferecidos por diferentes sistemas, como, por exemplo, o acesso a bases de dados e a outras aplicações, é a camada de

#16. (FCM – IF Baiano/2017) Os padrões arquiteturais descrevem a arquitetura, explicam quando elas podem ser usadas e discutem suas vantagens e desvantagens. Associe as colunas, relacionando os padrões arquiteturais aos cenários em que são geralmente utilizados. Padrões 1- Client-server – Pipe and filter 3- Layers 4- Model-ViewController 5- Repository Cenários ( ) Quando há necessidade de manter uma gerência centralizada de todos os dados, de modo que este seja acessível a todos os componentes do sistema, possibilitando uma interação indireta entre eles. ( ) Em aplicações de processamento de dados, em que as entradas são processadas em etapas separadas, nas quais os dados fluem de um componente para outro para processamento. ( ) Quando há possibilidade de incorporar novos requisitos não funcionais, como distribuição, segurança, persistência, entre outros, de modo a minimizar modificações no restante do sistema em razão da integração desse novo requisito. ( ) Quando há necessidade de que os dados sejam mantidos de maneira independente de sua apresentação, de modo que possam existir diversas maneiras de visualizar e interagir com os dados. ( ) Quando os dados compartilhados precisam ser acessados a partir de uma série de locais, podendo ser usados, também, quando a carga em um sistema é variável. A sequência correta dessa associação é

#17. (INSTITUTO AOCP – EBSERH/2017) No Windows 2000 e Windows 2003 Server, a estrutura lógica do Active Directory é organizada em uma hierarquia. Quais são os componentes lógicos dessa estrutura?

#18. (CESPE – FUNPRESP-JUD/2016) Ao ter solicitado a URL do servidor server1, instalado com o Microsoft Windows Server 2012 R2, para acessar um objeto no AD (Active Directory), o analista de TI recebeu o seguinte endereço. LDAP://server1.abc.xyz.com/cn=paulo,ou=vendas,ou=marketing, dc=abc,dc=xyz,dc=com,o=orgao Considerando essas informações, julgue o item subsecutivo, acerca dos padrões do AD com LDAP v3. O server1 é uma máquina física, pois o Hyper-V, apesar de permitir o gerenciamento de computadores virtuais que podem executar seus próprios sistemas operacionais e serviços, não permite a virtualização de servidores de AD, por restrições de segurança que impedem o ADDS (Active Directory Domain Services) de residir em sistemas operacionais convidados.

#19. (Quadrix – CFO-DF/2017) Com relação à arquitetura cliente-servidor multicamadas, julgue o item subsequente. A camada de apresentação, considerada como uma camada bastante leve, permite fazer a interação do usuário com o sistema.

#20. (Fundação La Salle – SUSEPE-RS/2017) O modelo cliente/servidor é bastante utilizado tanto no contexto da Intranet, quanto do acesso à Internet nas empresas. Sobre este modelo, analise as assertivas abaixo. I – É um modelo composto por, pelo menos, dois equipamentos interligados em rede. I I- O cliente envia a solicitação ao servidor que executa o que foi solicitado ou procura a informação solicitada e retorna ao cliente. I I I – O servidor é sempre responsável por iniciar uma comunicação, sendo que o cliente trabalha de forma reativa, respondendo às requisições do servidor. É(são) característica(s) do modelo cliente/servidor o que se afirma em:

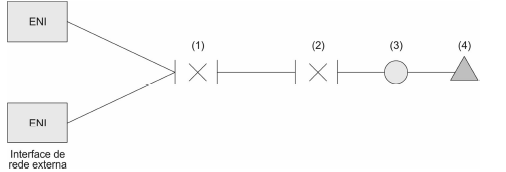

#21. (FCC – TRF – 5ª REGIÃO/2017) Assinale a alternativa correta.Considere que cabeamento estruturado da rede do Datacenter do Tribunal foi instalado de acordo com a Norma NBR 14565 e o Técnico foi incumbido de estudar a rede no processo de aprendizagem e de aquisição de conhecimento. Durante esse processo o Técnico encontrou o seguinte diagrama de rede:  No diagrama, o elemento (2) é identificado como

No diagrama, o elemento (2) é identificado como

#22. (IBFC – TJ-PE/2017) O formato completo do cabeçalho do protocolo UDP (User Datagram Protocol) é de apenas 4 (quatro) campos, que são:

#23. (CESPE – FUB/2016) Ferramentas de firewall são amplamente utilizadas em redes de computadores, de maneira a permitir ou negar determinado fluxo de pacotes. Com relação a firewall convencional de rede, julgue o item subsecutivo. Ao verificar a porta de origem e de destino de um pacote do tipo UDP, o firewall fragmenta automaticamente pacotes UDP com a porta de origem 01 e de destino como 02, já que são portas utilizadas para controle de fluxo de pacotes de tempo real.

#24. (CONSULPLAN – TRE-RJ/2017) O cabeamento estruturado é uma parte fundamental dos serviços de infraestrutura de uma organização. A NBR 14565 é a norma brasileira que regulamenta essa parte, sendo definida como cabeamento estruturado para edifícios comerciais e data centers. Essa norma baseia-se nas normas internacionais ISO/IEC 11801 e ISO /IEC 24764. Ela especifica elementos funcionais do cabeamento para edifícios comerciais. São alternativas que apresentam esses elementos, EXCETO:

#25. (CESPE – FUB/2016) A respeito da arquitetura cliente-servidor, julgue o seguinte item. Em uma aplicação de gerenciamento de dados centralizado, as funcionalidades de apresentação e lógica do negócio ficam no cliente, enquanto as funcionalidades de armazenamento e persistência de dados permanecem no servidor.

#26. (CESPE – UNIPAMPA/2013) Entre os serviços oferecidos pelo protocolo UDP incluem-se a multiplexação e a demultiplexação de portas, a checagem de erro nos dados e o controle de fluxo.

#27. (COPEVE-UFAL – MPE-AL/2012) Na Internet, a utilização do protocolo UDP é recomendada para a

#28. (IF-SP – IF-SP/2011) Qual dos protocolos abaixo usa apenas UDP para o transporte de suas mensagens?

#29. (Crescer – Pref. São José do Divino-PI/2017) É um software ou um hardware que verifica informações provenientes da Internet ou de uma rede, e as bloqueia ou permite que elas cheguem ao seu computador, dependendo das configurações dele. Também pode ajudar a impedir o computador de enviar software mal-intencionado para outros computadores. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Se você errou ou ficou com dúvidas em relação a esta questão, acesse: Firewall ( )