Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Linguagem de Programação

Teste 15: Linguagem de Programação

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

#1. (FCC – DPE-SP/2015) Um SCV − Sistema de Controle de Versão

#2. (CESPE – STJ/2015) O Git, sistema de controle de versões que mantém um histórico completo de todas as alterações, permite a recuperação das versões do projeto na busca de informações sobre o estado dos arquivos em versões anteriores.

#3. (CESPE – MEC/2015) Com relação à área de controle de versão, julgue o item subsequente. Os desenvolvedores devem implementar novas funcionalidades no SVN somente no código que recebeu uma tag.

#4. (FCC – MPE-PB/2015) Um Analista utiliza o Subversion (SVN) para controle de versões e irá proceder alteração do código fonte de uma aplicação catalogada no software de controle. Sobre o SVN é correto afirmar que

#5. (FGV – IBGE/2017) Um programador Java precisa utilizar um array unidimensional dinâmico armazenando números inteiros e decide importar a classe java.util.ArrayList. A declaração da referência ao array que ele deverá utilizar é:

#6. (FUNCAB – PRODAM-AM/2014) O Velocity pode ser aplicado como um plugin do Struts para ajudar a garantir uma limpa separação ent re o t rabalho dos des igner s e dos desenvolvedores de back-end. O Velocity define uma linguagem própria, chamada:

#7. (FCC – MPE-PE/2012) O Struts 2 traz várias inovações em relação ao Struts 1. Sobre o Struts 2, é correto afirmar:

#8. Por meio da tag (corpo) podemos definir propriedades gerais para toda a página. Qual é o comando para mudar a cor dos links após serem visitados?

#9. (FGV – IBGE/2017) Os servidores de aplicação fornecem a infraestrutura básica necessária para o desenvolvimento e a distribuição de aplicações. Em relação aos servidores de aplicação da plataforma Java EE, analise as afirmativas a seguir: I. GlassFish e Apache Geronimo são servidores de aplicação open source compatível com a especificação J2EE. II. O Apache Tomcat não dispõe de um container EJB. III. JBoss é programado em Java, portanto, pode ser usado em qualquer sistema operacional que suporte essa linguagem de programação. Está correto o que se afirma em:

#10. (FCC – DPE-AM/2018) Um Analista de Sistemas optou por utilizar o Subversion como sistema de controle de versão em um projeto Java, porque este aplicativo

#11. (FCC – TST/2017) Considere os fragmentos de texto abaixo. Existem alguns padrões e recomendações para organizar um repositório. Muitas pessoas criam um diretório ..I.. para guardar a “linha principal” de desenvolvimento, um diretório ..II.. para guardar as ramificações, e um diretório ..III.. para guardar as versões concluídas. (Adaptado de: https://tortoisesvn.net/…) Em nosso dia a dia do desenvolvimento criamos ..II.. e builds dos produtos são gerados em cima deles para testes do setor de qualidade. Caso sejam encontrados problemas, a correção é feita e, em seguida, eles são transferidos para o ..I.. do produto. Quando determinados builds de produtos são aprovados pela equipe da qualidade, são criadas ..III.. para “congelar” o ponto onde os produtos e suas funcionalidades foram aprovados. (Adaptado de: http://tsdn.tecnospeed.com.br/…) Os fragmentos de texto tratam de questões de organização em ambientes de controle de versões com SVN. Nesses fragmentos, as lacunas I, II e III são preenchidas, correta e respectivamente, com

#12. (IESES – IGP-SC/2017) É comum que aplicações web desenvolvidas apresentem vulnerabilidades, tanto do lado do usuário quanto do lado do servidor. Encontrar páginas abertas usando métodos de ataque do tipo “navegação forçada”, que envolve técnicas de adivinhação de links, e de “força bruta” para achar páginas desprotegidas, permitem acesso ao código fonte de aplicações. Na ausência de princípios rigorosos de segurança e de controle de acesso em aplicações web, é possível utilizar técnicas de ofuscação que:

#13. (FCC – DPE-RS/2017) O NetBeans IDE permite que se trabalhe com os sistemas de controle de versão Git, Mercurial e Subversion. Por exemplo, a inicialização dos repositórios Git ou Mercurial no NetBeans IDE versão 8.2, pode ser feita a partir da seleção do projeto, de um clique

#14. (FCC – AL-MS/2016) Depois de criar vários commits utilizando o Git, um Técnico em Informática deseja ver o histórico de commits com algumas estatísticas abreviadas para cada commit. Para isso, ele deve utilizar a instrução

#15. (FCC – TRF – 5ª REGIÃO/2017) O padrão de projeto comportamental que define uma dependência de um-para-muitos entre objetos de modo que, quando um objeto muda de estado, todos os seus dependentes são notificados e atualizados automaticamente é o

?

A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Este design pattern pode ser utilizado quando se deseja definir uma dependência um-para-muitos entre objetos de modo que quando um objeto muda o estado, todos seus dependentes são notificados e atualizados.

#16. (FCC – TRF – 5ª REGIÃO/2017) Existem padrões JavaEE indicados para cada uma das camadas da aplicação. O padrão de camada de apresentação que se comporta como um controlador tratando todas as requisições vindas de um site e roteando para uma ação é o

#17. (IF-PE – IF-PE/2016) Ferramentas de Controle de Versão ajudam a gerenciar mudanças em artefatos de projetos de software, como código fonte, pastas e arquivos em geral. Com respeito a ferramentas de Controle de Versão é CORRETO afirmar que

#18. (IF-PE – IF-PE/2016) Modificações são inevitáveis quando um software é construído. Um objetivo primordial da Engenharia de Software é otimizar a forma como as modificações podem ser acomodadas e reduzir a quantidade de esforço despendido quando elas estiverem sendo feitas. Uma das ferramentas existentes para dar suporte ao processo de Gestão de Modificações é a ferramenta GIT. A cerca dessa ferramenta e considerando o comando abaixo, assinale a alternativa CORRETA. git push -u origin master

#19. (IF-PE – IF-PE/2016) Considerando a utilização da ferramenta de controle de versão GIT, pode-se afirmar que I. tudo no Git tem seu checksum (valor para verificação de integridade) calculado antes que seja armazenado e então passa a ser referenciado pelo checksum. Isso significa que é impossível mudar o conteúdo de qualquer arquivo ou diretório sem que o Git tenha conhecimento. II. caso você esteja iniciando o monitoramento de um projeto existente com Git, você precisa ir para o diretório do projeto e digitar: git init III. git faz com que seus arquivos sempre estejam em um dos três estados fundamentais: consolidado (committed), baixado (downloaded) e preparado (staged). IV. você clona um repositório com o comando git clone [url] . Por exemplo, caso você queria clonar a biblioteca Git do Ruby chamada Grit, você pode fazê-lo da seguinte forma: git clone git://github.com/schacon/grit.git V. o comando git checkout baixa o código mais atual da linha master do repositório. Estão CORRETAS apenas as afirmações constantes nos itens

#20. (INSTITUTO AOCP – UFPB/2014) O CVS e o Git são bastante utilizados para dar suporte aos ambientes de desenvolvimento de software. Sabendo disso, assinale a alternativa que apresenta corretamente a funcionalidade a que se destina o CVS e o Git.

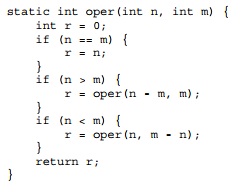

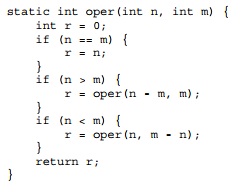

#21. (FCC – TRF – 5ª REGIÃO/2017) Considere o método abaixo, criado na linguagem Java.  Em um ambiente de execução ideal, se as variáveis n e m receberem os valores 25 e 15, respectivamente, será retornado o valor

Em um ambiente de execução ideal, se as variáveis n e m receberem os valores 25 e 15, respectivamente, será retornado o valor

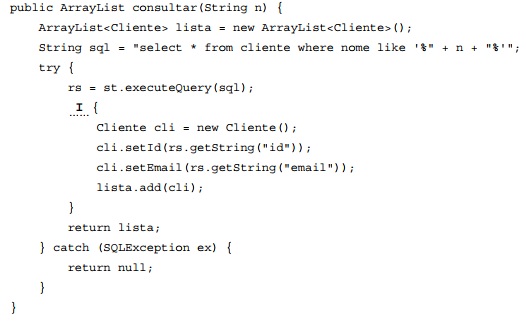

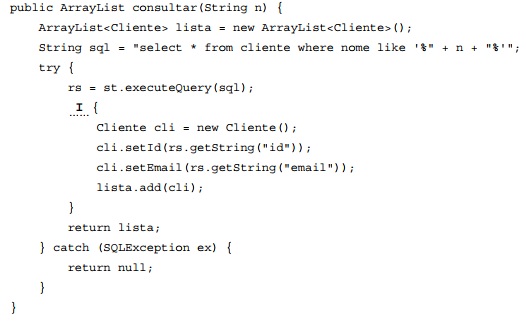

#22. (FCC – TRF – 5ª REGIÃO/2017) Considere no método Java abaixo que rs é um objeto do tipo ResultSet e st do tipo Statement. pg” target=”_blank” rel=”noopener”> Este método recebe um valor na variável n e busca este valor na tabela cliente de um banco de dados aberto e em condições ideais, guardando os registros resultantes no objeto rs. Para percorrer o rs até o final, ou seja, todos os seus registros, a lacuna I deverá ser preenchida por

Este método recebe um valor na variável n e busca este valor na tabela cliente de um banco de dados aberto e em condições ideais, guardando os registros resultantes no objeto rs. Para percorrer o rs até o final, ou seja, todos os seus registros, a lacuna I deverá ser preenchida por

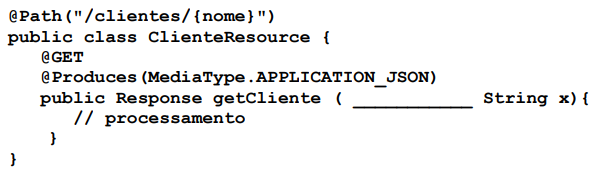

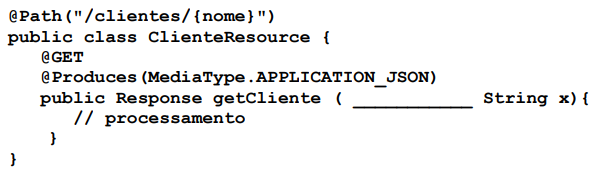

#23. (NC-UFPR – ITAIPU BINACIONAL/2017) Seja o seguinte trecho de código Java EE 7 usando JAX-RS para definir um WebServices:  Para que o parâmetro passado na URI de acesso ao WebService seja injetado no parâmetro “x” do método getCliente(), deve ser adicionada uma anotação na lacuna apresentada. Qual anotação tem esse propósito?

Para que o parâmetro passado na URI de acesso ao WebService seja injetado no parâmetro “x” do método getCliente(), deve ser adicionada uma anotação na lacuna apresentada. Qual anotação tem esse propósito?

#24. (NC-UFPR – ITAIPU BINACIONAL/2017) Em ASP.NET, a diretiva usada para alterar o título da página é:

#25. (NC-UFPR – ITAIPU BINACIONAL/2017) Sobre o Gerenciamento de Sessões do ASP.NET, é correto afirmar:

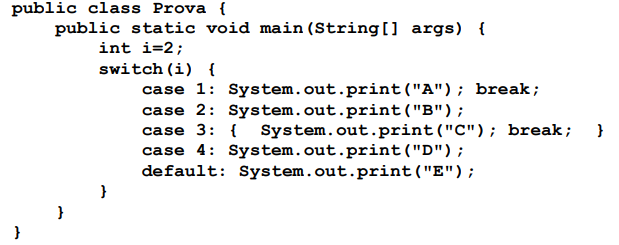

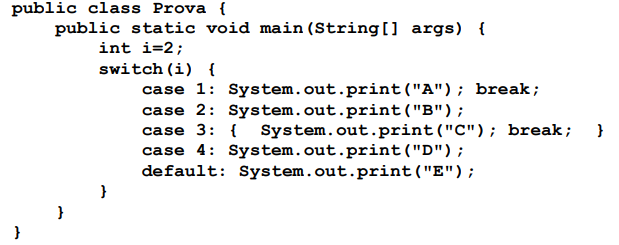

#26. (NC-UFPR – ITAIPU BINACIONAL/2017)Considere o programa Java a seguir, compilado na versão 8 (JDK 1.8):  Qual é a saída obtida ao se executar esse programa?

Qual é a saída obtida ao se executar esse programa?

#27. (NC-UFPR – ITAIPU BINACIONAL/2017) Em relação ao modelo de Classes e Objetos do PHP a partir da versão 5, é correto afirmar:

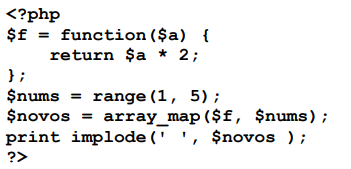

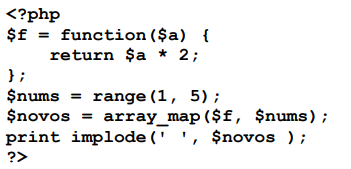

#28. (NC-UFPR – ITAIPU BINACIONAL/2017) Considere o código PHP a seguir:  Assinale a alternativa correta.

Assinale a alternativa correta.

#29. (CESPE – TJ-DFT/2015) No que se refere aos sistemas de controle de versão e ao Subversion, julgue o item a seguir. Uma desvantagem dos sistemas de controle de versão que adotam o modelo lock-modify-unlock é a baixa produtividade em trabalhos colaborativos: esse modelo não permite que o conteúdo de um arquivo seja alterado por mais de um usuário simultaneamente.

#30. (IESES – IGP-SC/2017) O objetivo da arquitetura três esquemas é separar as aplicações do usuário do banco de dados físico. Nesta arquitetura, os esquemas podem ser definidos em três níveis: externo, conceitual e interno. Neste contexto, informe a alternativa que contém todas as afirmações corretas. I. O nível conceitual oculta os detalhes das estruturas de armazenamento físico e se concentra na descrição de entidades, tipos de dados, relacionamentos, operações do usuário e restrições. II. A independência lógica de dados é a capacidade de alterar o esquema conceitual sem ter que alterar os esquemas externos ou os programas de aplicação. III. A independência física de dados é a capacidade de alterar o esquema conceitual sem ter que alterar o esquema físico. IV. O nível externo representa o conjunto dos programas de aplicação que acessam as informações armazenadas no banco de dados.

Este método recebe um valor na variável n e busca este valor na tabela cliente de um banco de dados aberto e em condições ideais, guardando os registros resultantes no objeto rs. Para percorrer o rs até o final, ou seja, todos os seus registros, a lacuna I deverá ser preenchida por

Este método recebe um valor na variável n e busca este valor na tabela cliente de um banco de dados aberto e em condições ideais, guardando os registros resultantes no objeto rs. Para percorrer o rs até o final, ou seja, todos os seus registros, a lacuna I deverá ser preenchida por