Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Sistemas Operacionais

Teste 4: Sistemas Operacionais

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (IESES – IGP-SC/2017) A virtualização de plataformas computacionais permite que diferentes sistemas operacionais sejam executados em um mesmo servidor. Ela pode ser feita por paravirtualização. Assinale a alternativa que apresenta característica de paravirtualização.

#2. (CESPE- FUNPRESP-EXE/2016) O VMWare, embora aumente a produtividade, não possibilita reduzir custos de TI em uma organização. ? VMWare é uma ferramenta de virtualização e segue o princípio de redução de custos da virtualização (A utilização mais eficiente da virtualização busca um maior retorno no investimento feito no hardware.).

#3. (FUNDEP (Gestão de Concursos) – CRM-MG/2017) Assinale a alternativa que apresenta corretamente um tipo de protocolo de criptografia que pode ser ativado ao FTP dos sistemas Linux, com objetivo de gerar mais segurança. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

FTP com TLS

Assegurar a segurança em transmissões FTP, por meio do TLS, não é tão óbvio assim, quanto em transmissões HTTP. Isso porque o TLS é utilizado durante as conexões FTP, não sendo como no último caso em que este protocolo é simplesmente encapsulado como parte do protocolo de aplicação do TLS.

O servidor escuta normalmente a porta padrão do FTP, e a sessão se inicia sem qualquer segurança. Uma vez que o cliente deseje assegurar a sessão, o comando AUTH do FTP deve ser passado e então o servidor deve habilitar a negociação TLS, através do handshake. Após a negociação TLS ser concluída, o FTP volta à cena, tendo seus demais comandos, assim como o AUTH implementados com o protocolo TLS. No entanto, apenas a parte de controle é assegurada pelo TLS, a transmissão de dados deve ser assegurada pelo próprio FTP, através dos comandos PBSZ e PROT.

Para ler mais sobre o assunto, acesse: FTP ( )

#4. (IESES – IGP-SC/2017) Acerca da gerência de processos dos sistemas operacionais, assinale a alternativa correta:

#5. (FCC – TRE-SP/2017) Um Técnico do TRE-SP, com função de administrador do computador servidor com sistema operacional CentOS 6.2, em uma situação hipotética, deve configurar o serviço de servidor FTP para desabilitar o acesso anônimo. Para essa configuração, ele deve editar o arquivo:

#6. (IESES – IGP-SC/2017) Considere um arranjo do tipo RAID 5 composto por cinco discos rígidos, cada um com 4 TB de capacidade, totalizando 20 TB de armazenamento total. A respeito desse arranjo, é possível afirmar corretamente que:

#7. (CESPE – TCE-RN/2015) Para se reduzir os gastos com a compra de equipamentos mais potentes e direcionados aos usuários finais de uma rede, deve-se optar pela virtualização de desktops executados no servidor, o que propiciará melhor desempenho na área de trabalho da máquina e também acesso por meio de tablets.

#8. (IESES – IGP-SC/2017) Sobre os sistemas de arquivos, assinale a afirmação correta:

#9. (FGV – TCE-SE/2015) A virtualização de recursos de hardware está sendo adotada em muitas organizações por ajudar, principalmente, a reduzir os custos de infraestrutura física. Em relação ao conceito de máquina virtual, analise as afirmativas a seguir: I. Máquinas virtuais são sempre executadas em cima de um sistema operacional, chamado anfitrião ou hospedeiro. II. Máquinas virtuais provêm interfaces de redes virtuais e podem ser interligadas a equipamentos de interconexão, como switches e roteadores. III. Máquinas virtuais de processo requerem que o sistema hóspede e o sistema hospedeiro possuam o mesmo conjunto de instruções. Está correto o que se afirma em:

#10. (FUNDEP (Gestão de Concursos) – CRM – MG/2017) Assinale a alternativa que apresenta um software livre de virtualização para as arquiteturas x86.

#11. (CESPE – CGE-PI/2015) A virtualização de desktops exige o uso de seu próprio hardware, de sistema operativo e de software.

#12. (FGV – IBGE/2017) Para melhorar o desempenho e a segurança do disco rígido do sistema computacional de uma organização foi decidido utilizar um mecanismo que implementa o espelhamento de disco. Por meio deste mecanismo, todos os dados do sistema são gravados em dois discos diferentes. Caso um setor de um dos discos falhe é possível recuperá-lo copiando os dados contidos no segundo disco. Esse mecanismo de espelhamento de disco é denominado: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

RAID 1: espelhamento de disco ( ) </br> </br>

Errado: </br>

RAID 0: array fracionado sem tolerância a falhas ( ) </br>

RAID 2: ECC ( ) </br>

RAID 5: array fracionado com discos independentes e disco distribuído de paridade ( ) </br>

Para ler mais sobre o assunto, acesse: RAID ( )

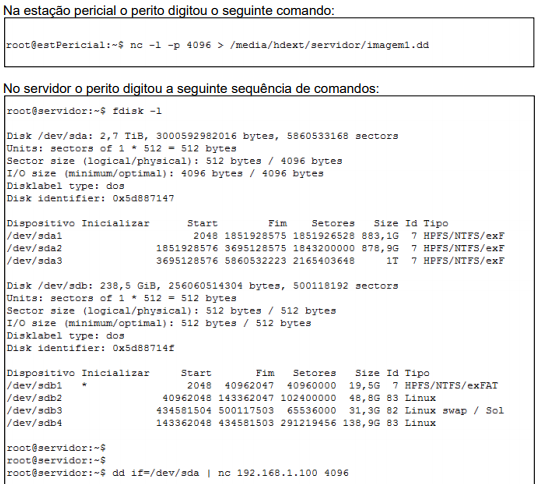

#13. (IESES – IGP-SC/2017) O perito chega ao local de informática e encontra um servidor de grande porte com sistema Linux, inviabilizando a arrecadação. Este servidor está conectado à rede através de um IP 192.168.1.1. Como alternativa para a coleta de vestígios, o perito configurou a estação pericial (sistema Linux) com IP 192.168.1.100 e obteve a senha para administração remota (SSH) com o administrador do servidor (inclusive com permissões de root). A estação pericial conta com um disco externo de alta capacidade disponível em /media/hdext.  Considerando que os comandos foram realizados com sucesso, selecione a sentença verdadeira:

Considerando que os comandos foram realizados com sucesso, selecione a sentença verdadeira:

#14. (IESES – IGP-SC/2017) O perito chega em um local e encontra o computador do suspeito ligado com sistema operacional Windows. O gabinete encontrava-se sem as tampas laterais. Foi possível constatar que o gabinete possuía apenas um disco rígido instalado.  Considerando a parte da tela apresentada, selecione a sentença verdadeira:

Considerando a parte da tela apresentada, selecione a sentença verdadeira:

#15. (IADES- PCDF/2016) O sistema Redundant Array of Independent Disks (RAID) proporciona melhorias no acesso aos dados gravados em discos rígidos pelo aumento do desempenho, da segurança e da tolerância a falhas. A respeito dos diversos tipos de RAID, assinale a alternativa correta.

#16. (INAZ do Pará – DPE-PR/2017) A busca por diversas formas de proteger as informações contidas em seus dispositivos sob quaisquer circunstâncias levou as empresas a adotarem uma solução que utiliza vários discos rígidos em uma disposição específica denominada RAID (Redundant Array os Idependent Drives). Essa solução cria um subsistema de armazenamento composto por vários discos individuais, com finalidade de ganhar segurança e desempenho. Sobre esse assunto, marque a alternativa correta com a descrição do nível da RAID responsável por realizar o que comumente chamamos de mirroring?

#17. (CESPE – TRE-BA/2017) No gerenciador do servidor do Windows Server 2012 R2 podem-se instalar o Active Directory (AD), o WSUS e servidores VPN por meio da opção

#18. (FGV – ALERJ/2017) Aumentar a confiabilidade e o desempenho do sistema de armazenamento de dados é um requerimento de infraestrutura comumente observado pelas empresas. Uma forma de atingir esse objetivo é por meio da estratégia de distribuir os dados em vários discos combinada com a utilização da técnica de espelhamento, porém, sem o uso do mecanismo de paridade.

#19. (FEPESE – JUCESC/2017) Com relação ao Windows Server R2 64Bits 2008 Enterprise, considere as seguintes afirmativas: 1. Pode trabalhar com até 2TB de memória RAM. 2. Permite a criação de uma quantidade ilimitada de máquinas virtuais. 3. Pode funcionar como controlador de domínio, servidor de arquivos, de impressão, DNS e/ou DHCP. Assinale a alternativa que indica todas as afirmativas corretas.

#20. (FUNECE – UECE/2017) Identifique, dentre as alternativas a seguir, aquela que contém somente níveis válidos do sistema de armazenamento RAID (Redundant Array of Independent Disks, ou Conjunto Redundante de Discos Independentes).

#21. (CONSULPLAN – TRE-RJ/2017) Servidores Windows, por padrão, incluem caches DNS (Domain Name System), ou pode-se configurar uma máquina servidora para ser o cache do DNS da rede. Computadores pessoais também possuem caches DNS e, muitos usuários, por diversas vezes, enfrentam dificuldades em conexões, simplesmente porque o cache DNS não foi renovado, impedindo a conexão com determinados sites na web. Uma solução a ser adotada, geralmente, por usuários leigos é reiniciar o computador. Esse problema pode ser resolvido utilizando-se de dois comandos no prompt de comandos do Windows. Um deles verifica o conteúdo do DNS e o outro limpa o cache. Assinale a alternativa que apresenta, respectivamente, os comandos para ver o conteúdo e limpar o cache DNS.

#22. (CESPE – STM/2018) Julgue o item seguinte, a respeito de comandos usados na ferramenta SVN, muito utilizada para manter cópia e controle de modificação de códigos em ambientes de desenvolvimento Linux. O comando seguinte cria um dono (create owner) no servidor SVN em questão. svn co

#23. (Quadrix – CRO-PR/2016) Sobre o Sistema Operacional Linux Fedora, analise as afirmativas a seguir. I. Fedora é completamente gratuito e consiste em software livre ou aberto. II. Possui diversas interfaces de configuração (Rede, Vídeo, Som, Segurança, Teclado, Samba, Serviços etc.) facilitando a administração e a configuração do sistema. III. É um sistema para gerenciamento de pacotes LKM. Está correto o que se afirma somente em:

#24. (Quadrix – CRO-PR/2016) Em relação ao Windows Server 2003, todo o projeto de implementação do Release 2 (R2) foi estabelecido em cima de três pilares: branch, identify e storage. Qual destes novos recursos são utilizados para aplicações em um serviço de diretório descentralizado?

#25. (FCC – TRT – 24ª REGIÃO (MS)/2017) Considere, por hipótese, que um Técnico do Tribunal Regional do Trabalho da 24ª Região é autorizado a administrar a Política de Grupo do Windows 7, em português, e definir as configurações de usuário na rede do Tribunal baseada no Active Directory Domain Service − AD DS. Neste cenário,

#26. (FEPESE – JUCESC/2017) Assinale a alternativa correta sobre o utilitário de linha de comando Linux denominado dig.

#27. (FEPESE – JUCESC/2017) O Linux permite a navegação entre diretórios utilizando comandos como dirs, pushd e popd. Para tanto, o Linux mantém uma estrutura de dados interna do tipo:

#28. (Quadrix – COFECI/2017) Com relação à administração de sistemas Windows e Unix/Linux, julgue o item subsequente. Não é possível realizar uma instalação automática, por meio de uma rede, no sistema operacional Linux.

#29. (Quadrix – COFECI/2017) O utilitário yum, do Linux, é um dos recursos utilizados na instalação de software, no entanto ele é incompatível com as distribuições Linux que usam o gestor de pacotes de instalação rpm.

#30. (FCC – TRF – 5ª REGIÃO/2017) Considere que um computador do Tribunal tenha o sistema operacional Red Hat Enterprise Linux instalado e funcionando em condições ideais. Um Analista utilizou corretamente o comando

#31. (FCC – TRF – 5ª REGIÃO/2017) No sistema operacional Windows 7, na versão de 64 bits, um arquivo de paginação

#32. (FCC – TRF – 5ª REGIÃO/2017) Com a virtualização é possível usar a capacidade total de uma máquina física, distribuindo seus recursos entre muitos usuários ou ambientes. A virtualização

#33. (FURB – Pref. Blumenau-SC/2009) A execução de vários Comandos do Prompt em fila no RedHat Linux 4.0 é permitida e, para que isso seja possível, é utilizado um caracter separando os comandos. Escolha, na lista a seguir, a alternativa que contém o caracter correto:

#34. (FURB – Pref. Blumenau-SC/2009) Assinale a alternativa que NÃO contém um comando válido para o Windows Vista:

#35. (PR-4 UFRJ – UFRJ/2016) No Windows Server 2008 é possível criar redes virtuais privadas (VPNs, de Virtual Private Networks), que são conexões seguras ponto a ponto em redes privadas ou públicas. Para esta implementação, é possível utilizar diversos protocolos de encapsulamento, entre eles o L2TP. No ambiente Windows Server, o L2TP utiliza para serviços de criptografia o protocolo: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– IPsec </br>

Para ler mais sobre o assunto, acesse: IPSec ( ) </br> </br>

Errado: </br>

– RDIS </br>

Conjunto de padrões de comunicação para transmissão digital simultânea de voz, vídeo, dados e outros serviços de rede sobre os circuitos tradicionais da rede pública de telefonia comutada. </br>

Para ler mais sobre o assunto, acesse: RDIS ( ) </br> </br>

– DCCP </br>

Protocolo de redes de computadores da camada de transporte que implementa conexões bidirecionais unicast, controle de congestionamento não-confiável de datagramas. </br>

Para ler mais sobre o assunto, acesse: DCCP ( ) </br> </br>

– SIP </br>

Protocolo de controle para criação, modificação e finalização de sessões multimídia e chamadas telefônicas com um ou mais participantes. Os participantes podem ser convidados para sessões do tipo unicast e multicast. O SIP pode convidar usuários para participar de uma nova sessão ou para uma sessão multimídia já existente. </br>

Para ler mais sobre o assunto, acesse: SIP ( ) </br> </br>

– xDSL </br>

Tecnologias de banda larga mais utilizadas atualmente.