Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

* Clique aqui para acessar as questões por matéria da disciplina.

Teste 8 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (IBFC – EBSERH/2016) Os Servidores Web possuem um número limitado de usuários que podem atender simultaneamente. Quando esse servidor é alvo de vários ataques simultâneos, e em grande número, faz com que o servidor não seja capaz de atender a mais nenhum pedido. Esse tipo de ataque é denominado pela sigla em inglês:

#2. (FCC – Prefeitura de Teresina-PI/2016) Considere as informações abaixo sobre tipos de ameaças. I. Falha de segurança no sistema operacional ou em aplicativos que permite o acesso ao computador sem ser detectado pelo Firewall. II. Aplicativo que faz o download e exibe anúncios e propaganda na tela do computador sem solicitar autorização. III. Aplicativos simples que são instalados no computador sem o conhecimento do usuário e que alteram o sistema para permitir ataques posteriores. Os tipos de ameaças são, respectivamente,

#3. (CESPE – FUNPRESP-EXE/2016) VLANs podem compartilhar largura de banda se o roteador marcar o tráfego no campo QoS como prioritário. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

A marcação de QoS dos 3 bits 802.1p do quadro VLAN não é feita por roteador e sim pelos switches criadores das VLANs.

Para ler mais sobre o assunto, acesse: QoS ( )

#4. (FCC – DPE-SP/2015) Valter necessitava conhecer a problemática de QoS e se deparou com os seguintes requisitos durante seu estudo: I. Para aplicações como a transmissão de áudio e vídeo, não importa muito se os pacotes demoram 20 ou 30 ms para serem entregues, porque toleram muito bem a flutuação do retardo. II. Uma sequência de pacotes desde uma origem até um destino é chamada fluxo. Em uma rede orientada a conexões, todos os pacotes que pertencem a um fluxo seguem a mesma rota; em uma rede sem conexões, eles podem seguir rotas diferentes. III. Quanto aos requisitos de QoS, uma aplicação de Login remoto é extremamente sensível ao retardo e flutuação. Na prática, posteriormente, Valter constatou que estava correto APENAS o que consta em

#5. (IESES – BAHIAGÁS/2016) Códigos maliciosos (Malware) são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas em um computador. Com relação a este assunto são realizadas as seguintes afirmações: I. Vírus é um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. II. Um Vírus de script é escrito em linguagem de script, como VBScript e JavaScript, e recebido ao acessar uma página Web ou por e-mail, como um arquivo anexo ou como parte do próprio e-mail escrito em formato HTML. Pode ser automaticamente executado, dependendo da configuração do navegador Web e do programa leitor de e-mails do usuário. III. Um cavalo de troia é um programa que dispõe de mecanismos de comunicação com o invasor que permitem que ele seja controlado remotamente. Possui processo de infecção e propagação similar ao do keylogger, ou seja, se propaga automaticamente, explorando vulnerabilidades existentes em programas instalados em computadores. Em relação a estas afirmações, assinale a alternativa correta:

#6. (IFPI – IFPI/2012) O padrão de comunicação de dados que trata das redes LAN Ethernet é o IEEE:

#7. (CESGRANRIO – IBGE/2016) O IEEE 802 é um comitê do IEEE (Institute of Eletrical and Eletronic Engineers) dedicado ao estudo e à recomendação de padrões na área de redes locais e metropolitanas de computadores e de comunicação em geral. Parte dos padrões publicados pelo IEEE aborda tecnologias de redes sem fio. A tecnologia de redes conhecida popularmente como WiFi corresponde ao padrão IEEE

#8. (FUNCAB – SEMAD/2013) Um dos pontos mais importantes da política de segurança de redes é o controle de acesso dos computadores autorizados com o uso do padrão IEEE:

#9. (ESAF – ANA/2009) O padrão IEEE 802.11, caracterizado por atuar numa faixa de frequências de 2.4 a 2.485 Ghz, com taxa de dados de até 54 Mbps, é o

#10. (CESPE – MEC/2015) Julgue o próximo item a respeito das técnicas de implementação de QoS (quality of service). RSVP (resource reservation protocol) é o principal protocolo para implementação de uma arquitetura de serviços integrados (IntServ) em uma rede com QoS. O RSVP faz a reserva da largura de banda na rede de dados por meio da utilização de roteamento por multidifusão, com árvores de amplitude. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

O Intserv é uma arquitetura de qualidade de serviço, que tem o propósito de garantir níveis de qualidade de serviço fim a fim, através de recursos reservados e estabelecimento de chamada. Ele utiliza-se do protocolo RSVP (Resource Reservation Protocol, protocolo de reserva de recursos) para sinalizar as necessidades de QoS para cada dispositivo ao longo da rede, permitindo que vários transmissores enviem os dados para vários grupos de receptores, eliminando o congestionamento da rede. </br>

O RSVP faz a reserva da largura de banda na rede de dados por meio da utilização de roteamento por multidifusão, com árvores de amplitude. </br> </br>

Para ler mais sobre o assunto, acesse: Serviços integrados (Intserv) ( )

#11. (FCC – MANAUSPREV/2015) Wi-Fi é um conjunto de especificações para redes locais sem fio (Wireless Local Area Network – WLAN) que são conhecidas como redes no padrão IEEE

#12. (CESPE – MEC/2015) Julgue o próximo item a respeito das técnicas de implementação de QoS (quality of service). A implementação de QoS em redes ATM (assynchronous transfer mode) é embasada em classes de serviço e em alguns atributos relacionados à rede. Entre essas classes, a ABR (available bit rate) possui a maior garantia de entrega de bits, e, por isso, ela é a classe utilizada em aplicações de áudio e vídeo em tempo real. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

A compressão de cabeçalho é normalmente utilizada em redes que trafegam voz e vídeo, onde necessitam de largura de banda, e são serviços que utilizam protocolo de tempo real.

Para ler mais sobre o assunto, acesse: Recursos QoS – Compressões de cabeçalho ( )

#13. (FCM – TRE-SP/2017) Hipoteticamente, para organizar a operação da rede local de computadores (LAN) do TRE-SP padrão Ethernet, um Analista de Sistemas pode utilizar a série de padrões IEEE 802.1. Nessa organização, o Analista estabelece a criação de VLANs para otimizar o desempenho e aumentar a segurança da transmissão de dados entre os vários setores de atividade do TRE-SP, para o qual deve utilizar o padrão IEEE

#14. (IADES – EBSERH/2014) Assinale a alternativa que indica o padrão IEEE que regulamenta o uso de redes wireless com largura de banda de no máximo 54 Mbps operando na frequência de 5 GHz.

#15. (FUNDATEC – BRDE/2015) Em relação à Qualidade de Serviço (QoS), há um protocolo considerado a parte principal da arquitetura de serviços integrados, qual seja: ? há um protocolo considerado a parte principal da arquitetura de serviços integrados, qual seja:

O Intserv é uma arquitetura de qualidade de serviço, que tem o propósito de garantir níveis de qualidade de serviço fim a fim, através de recursos reservados e estabelecimento de chamada. Ele utiliza-se do protocolo RSVP (Resource Reservation Protocol, protocolo de reserva de recursos) para sinalizar as necessidades de QoS para cada dispositivo ao longo da rede, permitindo que vários transmissores enviem os dados para vários grupos de receptores, eliminando o congestionamento da rede. </br>

O RSVP faz a reserva da largura de banda na rede de dados por meio da utilização de roteamento por multidifusão, com árvores de amplitude. </br> </br>

Para ler mais sobre o assunto, acesse: Serviços integrados (Intserv) ( )

#16. (CESPE – TRE-RS/2015) A normatização de cabeamento estruturado no Brasil é discutida na NBR 14565. Com referência aos conceitos e às noções básicas de cabeamento estruturado, assinale a opção correta.

#17. (IBFC – EBSERH/2016) Segundo a proposta da NBR 14565, norma que trata de cabeamento estruturado, “o espaço destinado à transição entre o caminho primário e secundário, com conexão cruzada, podendo abrigar equipamento ativo” se refere:

#18. (CESPE – ANATEL/2014) Em redes padrão Gigabit Ethernet, é possível implementar níveis de classes de serviços (CoS) e qualidade de serviço (QoS) por meio da combinação de padrões auxiliares como IEEE 802.1p (manipulação de prioridades dos dados em um dispositivo da subcamada MAC), IEEE 802.3x (controle de fluxo duplex completo), IEEE 802.1q (graus de prioridade) e IETF RSVP (reserva de largura de banda)

#19. (FEPESE – MPE-SC/2014) A qualidade do serviço (QoS) exigida pelas aplicações pode ser medida através de parâmetros de QoS. Com relação a esse assunto são realizadas as seguintes afirmativas: 1. Jitter, Latência e Taxa de Perda de Pacotes são parâmetros que podem ser utilizados na mediação da QoS. 2. Latência contabiliza o atraso total sofrido por um pacote até atingir seu destino final na rede. 3. A taxa de perda de pacotes é o parâmetro que indica a taxa de transmissão efetiva dos dados em bits. Assinale a alternativa que indica todas as afirmativas corretas.

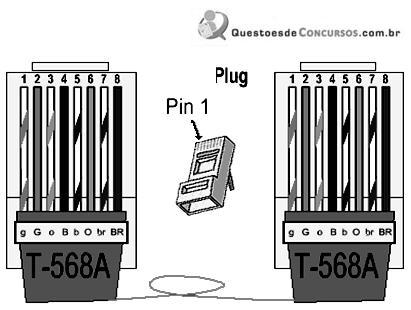

#20. (FGV- BADESC/2010) A figura a seguir destaca as guias do conector RJ-45, utilizado na implementação de redes de computadores 10/100 Mbps.  Conforme a NBR 14565 da ABNT e o padrão EIA/TIA 568A, os fios nas cores branco/verde, verde, branco/laranja e laranja são padronizados para uso nos pares de guias de transmissão e de recepção, respectivamente, identificados na figura por:

Conforme a NBR 14565 da ABNT e o padrão EIA/TIA 568A, os fios nas cores branco/verde, verde, branco/laranja e laranja são padronizados para uso nos pares de guias de transmissão e de recepção, respectivamente, identificados na figura por:

#21. (INSTITUTO AOCP – EBSERH/2015) O protocolo de segurança de IP é representado pelo termo

#22. (FGV – IBGE/2017) Com relação ao cabeamento estruturado, analise as afirmativas a seguir: I. Segundo NBR 14565, o cabeamento da rede secundária deve adotar a topologia barramento. II. Link canal é a ligação entre a tomada da área de trabalho e o patch panel localizado no armário de telecomunicações, com distância máxima de 90m. III. Rede primária é aquela que interliga o Distribuidor Geral de Telecomunicações aos Distribuidores Intermediários e/ou Distribuidores Secundários. Está correto somente o que se afirma em:

#23. (Prefeitura do Rio de Janeiro-RJ – Câmara Municipal do Rio de Janeiro/2014) Uma rede com suporte TCP/IP oferece o protocolo Telnet, que possibilita uma comunicação bidirecional e interativa entre duas máquinas, por meio de comandos de textos, transmitindo dados em texto puro, até mesmo senhas, através de uma rede ou da internet. Atualmente, este protocolo vem sendo substituído por outro, mais seguro, que criptografa os dados trafegados entre os computadores, dificultando, assim, sua interceptação por pessoas mal intencionadas. Esse novo protocolo é conhecido pela sigla:

#24. (IBFC – TRE-AM/2014) O Protocolo de Segurança que visa ser o método padrão relativo à privacidade do usuário, à integridade dos dados e à autenticidade das informações, é denominado: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– IPsec </br>

Para ler mais sobre o assunto, acesse: IPSec ( ) </br> </br>

Errado: </br>

– UDP </br>

Permite que a aplicação envie um datagrama encapsulado em um pacote IPv4 ou IPv6, e então enviado ao destino. O protocolo UDP é um protocolo não orientado para a conexão da camada de transporte tanto do modelo TCP/IP quanto do modelo OSI. Este protocolo é muito simples já que não fornece controle de erros (não está orientado para a conexão). </br>

Para ler mais sobre o assunto, acesse: UDP ( ) </br> </br>

– IPv4 </br>

Protocolo de comunicação usado entre todas as máquinas em rede para encaminhamento dos dados. Tanto no Modelo TCP/IP, quanto no Modelo OSI, o importante protocolo da internet IP está na camada intitulada camada de rede. </br>

Para ler mais sobre o assunto, acesse: IPV4 ( ) </br> </br>

– DNS </br>

Funciona como um sistema de tradução de endereços IP para nomes de domínios. </br>

Para ler mais sobre o assunto, acesse: DNS ( )

#25. (FGV – BADESC/2010) Para acesso à Internet, servidores Windows e Linux utilizam um serviço para atribuição dinâmica de IP´s aos microcomputadores conectados à rede, em que é marcada a opção associada a “o IP será atribuído automaticamente pelo servidor”, na configuração. Esse serviço é conhecido pela sigla:

#26. (FCC – TRT-6ª Região (PE)/2012) “Modificação da informação contida nos cabeçalhos de pacotes IP no seu percurso através de um roteador” é uma descrição do processo conhecido pela sigla

#27. (IBFC – POLÍCIA CIENTÍFICA-PR/2017) O protocolo DHCP (Dynamic Host Confguration Protocol) visa à atribuição automática de endereços IP para clientes de um servidor DHCP. Para isso, utiliza uma arquitetura cliente-servidor trocando as seguintes mensagens: DISCOVERY, OFFER, REQUEST, ACKNOWLEDGE. Sobre a mensagem DISCOVERY, assinale a alternativa que é correta. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

DHCPDISCOVERY (descoberta)

O cliente transmite mensagens na sub-rede física para descobrir os servidores DHCP disponíveis. Os administradores de rede podem configurar um roteador local para encaminhar pacotes DHCP a um servidor DHCP de uma sub-rede diferente. Este cliente cria um pacote UDP (User Datagram Protocol), com o destino de difusão 255.255.255.255 ou o endereço de broadcast de sub-rede específica. Um cliente DHCP também pode solicitar o seu último endereço IP conhecido (no exemplo abaixo, 192.168.1.100). Se o cliente permanece conectado a uma rede IP para o qual este é válido, o servidor pode satisfazer o pedido. Caso contrário, ele depende se o servidor está configurado no modo autoritário ou não. Um servidor no modo autoritário negará o pedido, fazendo o cliente pedir um novo endereço IP imediatamente. Um servidor no modo não autoritário simplesmente ignora o pedido, levando a um limite de tempo, dependente da implementação, para o cliente desistir do pedido e pedir um novo endereço IP. </br> </br>

Para ler mais sobre o assunto, acesse: DHCP ( )

#28. (IFB – IFB/2017) Em locais de grande circulação de pessoas, a configuração adequada do servidor DHCP permite que todos os dispositivos obtenham IP adequadamente, que é o primeiro passo para navegar na rede. Caso contrário, mesmo que o sinal de internet esteja forte, pode não ser possível a navegação. Considere o cenário de um aeroporto e analise as afirmativas abaixo sobre a configuração de servidores DHCP: I) o tempo de concessão deve ser grande o suficiente que permita a navegação, mas pequeno o suficiente para que o IP retorne rapidamente à faixa de IPs do servidor. II) o servidor mal configurado resultará em uma inundação de mensagens DHCPREQUEST, o que piora a qualidade da rede. III) o fato de a renovação do IP no host ser independente de ação do próprio host agrava o problema. IV) os dispositivos podem se autoconfigurar com endereçamento IP privado automático (APIPA). Assinale a alternativa que apresenta somente as afirmativas CORRETAS.

#29. (FGV – IBGE/2017) Um dos ataques mais difíceis de combater é o ataque distribuído de negação de serviço (DDoS), em razão da dificuldade de determinar as suas origens. Uma forma frequente de realizar esse ataque é por meio de: ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

Botnets: são computadores “zumbis”. Em suma, são computadores invadidos por um determinado cracker, que os transforma em um replicador de informações. Dessa forma torna-se mais difícil o rastreamento de computadores que geram spams e aumentam o alcance das mensagens propagadas ilegalmente. </br> </br>

Errado: </br>

Phishing: a palavra phishing traz o princípio de uma analogia criada pelos fraudadores, quando “iscas” (e-mails ou site) são utilizadas para “pescar” senhas e/ou dados financeiros. </br>

Ransomware: um tipo de malware que também é conhecido como “sequestrador”. Ele criptografa arquivos dos computadores e impede que eles voltem a ser usados, sendo decodificados apenas após o pagamento de resgates aos crackers responsáveis. </br>

Sniffer Attack/ Sniffing: tipo de ataque realizado por softwares que capturam pacotes de informações trocados em uma rede. Se os dados não forem criptografados, os ofensores podem ter acesso às conversas e outros logs registrados no computador atacado. </br>

Scanners: são softwares que varrem computadores e sites em busca de vulnerabilidades. </br> </br>

Para ler mais sobre o assunto, acesse: Ameaças e Métodos de Ataque ( )