Juliana Jenny Kolb

Home > Simulados on-line > Questões de Concursos > Tecnologia da Informação (TI) > Questões Redes de Computadores

Teste 7 – Redes de Computadores

Questões extraídas de concursos públicos e/ou provas de certificação. Cada teste apresenta no máximo 30 questões.

Results

#1. (CESPE – FUB/2016) Atualmente as aplicações de computadores estão sujeitas a ameaças que se apresentam de diferentes formas e com distintas consequências para os sistemas. Com referência a esse assunto, julgue o item subsequente. Diferentemente dos cavalos de troia, os spywares têm a finalidade de capturar informações em um computador, mas sem o objetivo de dominar tal computador nem de corromper o sistema.

#2. (INSTITUTO AOCP – EBSERH/2016) Assinale a alternativa que apresenta o tipo de vírus de computador considerado mais prejudicial que os demais, devido a sua capacidade de se propagar sozinho e ampliar sua infecção para outros computadores.

#3. (CESPE – TCE-PA/2016) Ferramentas automatizadas para ataques MITM (man-in-the-middle) na camada de enlace provocam muito ruído na rede e, consequentemente, ocasionam sobrecarga desnecessária e mau funcionamento dos switches.

#4. (CESPE – TCE-PA/2016) Um ataque de negação de serviço é dificilmente detectado em ambientes de rede.

#5. (IF-SE – IF-SE/2016) Para se atingir uma boa qualidade de serviço (QoS), podemos utilizar diversas técnicas. Identifique a alternativa correta acerca das técnicas de qualidade de serviço. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Weighted Fair Queueing – Enfileiramento Justo – os pacotes são alocados a uma classe (voz, e-mail, etc.), e em seguida, após serem classificados de acordo com sua precedência, recursos, e indicadores, os mesmos são enviado à rede de destino. Este algoritmo proporciona uma justa distribuição de banda na rede, melhorando o seu desempenho. Este algoritmo tem a capacidade de fazer com que fluxos que estejam enfrentando congestionamento, por exemplo, possam ser atendidos com uma menor frequência em relação aos outros. </br> </br>

Para ler mais sobre o assunto, acesse: Recursos QoS – Algoritmos de Enfileiramento de Pacotes ( )

#6. (CESPE – Telebras/2015) Com relação aos sistemas e protocolos modernos de videoconferência por IP, julgue o item seguinte. No esquema de QoS por serviços diferenciados, cada nó da rede faz a priorização dos pacotes de acordo com a classe de serviço identificada, o que dispensa sinalização entre os roteadores para a reserva de recursos. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Serviços diferenciados (Diffserv) </br>

É baseado no tratamento diferenciado de classes, podendo manipular diferentes tipos de classes de varias maneiras dentro da rede. Este tratamento é repetido nó a nó, ou seja, cada nó da rede faz a priorização dos pacotes de acordo com a classe de serviço identificada, o que dispensa sinalização entre os roteadores para a reserva de recursos. </br> </br>

Para ler mais sobre o assunto, acesse: Serviços diferenciados (Diffserv) ( )

#7. (FUNIVERSA – CEB-DISTRIBUIÇÃO S.A./2010) O Instituto de Engenheiros Eletricistas e Eletrônicos (IEEE) criou um conjunto de normas para definição de padrões em redes de computadores denominada IEEE 802. Dessas normas surgiram suas derivadas, com nomenclaturas IEEE 802.X, em que “X” define cada subconjunto de padrões. Assinale a alternativa que apresenta o subconjunto de normas que define padrões para as redes Bluetooth. ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– IEEE 802.15: especificações Wireless para camadas MAC e Física. Bluetooth entre outros. </br> </br>

Errado: </br>

– IEEE 802.3: CSMA/CD, especifica a sintaxe e semântica MAC e também a camada Física. </br>

– IEEE 802.5: especificações do método de acesso Token Ring da camada física. </br>

– IEEE 802.8: fibra óptica. </br>

– IEEE 802.11:

- frequência de 2,4 GHz;

- velocidade de 1 ou 2 Mbps e usa FHSS ou DSSS;

- também chamado de Wi-Fi;

- define os padrões para funcionamento de redes sem fios por meio de radiofrequencia;

- sua arquitetura foi criada para funcionar como link final entre o usuário, sem fio, e a rede, com fios, cabos, switches, roteadores etc. O acesso Wi-Fi (Wireless 802.11) está se tornando cada vez mais comum e atualmente já existem pontos de acesso Wi-Fi públicos, que são chamados de Hot-Spots.

- Wireless LAN Medium Access Control (MAC) Sublayer and Physical Layer Specifications;

- LANs sem fios. </br> </br>

Para ler mais sobre o assunto, acesse: Padrões IEEE 802 ( )

#8. (INSTITUTO AOCP – UFPB/2014) O padrão da rede sem fio (Wi-Fi) é determinado pela norma

#9. (IADES – PG-DF/2011) Com relação aos protocolos e padrões de redes sem fio (wireless), assinale a alternativa indicativa do padrão que permite uma velocidade de conexão de até 54 Mbps e opera apenas na frequência de 2.4 GHz.

#10. (IF-SP – IF-SP/2011) O padrão de comunicação Bluetooth é:

#11. (IBFC – POLÍCIA CIENTÍFICA-PR/2017) O IEEE padronizou diversos protocolos para desempenhar as funcionalidades da camada MAC (Media Access Control). Assinale a alternativa referente ao padrão IEEE para a implementação de redes locais sem fio (Wi-Fi):

#12. (FAPERP – TJ-PB/2012) Padrão responsável pela tecnologia WiMAX, é o:

#13. (CONSULPLAN – TSE/2012) A figura apresenta alguns dispositivos que operam num dos padrões mais recentes na área de transmissão wireless. Observe.  São algumas características desse padrão • baseia-se na compatibilidade com os dispositivos 802.11b e 802.11g. • oferece uma taxa de transferência de 150, 300 Mbps, podendo chegar a 600 Mbps. • funciona nas frequências de 2,4 GHz e 5 GHz. • emprega o método de transmissão MIMO, acrônimo de multiple-in, multiple-out, permitindo que placas utilizem diversos fluxos, utilizando vários conjuntos transmissores, receptores e antenas, transmitindo os dados de forma paralela, resultando em melhor desempenho. • utiliza autenticação WEP estática e outros tipos como WPA (Wireless Protect Access) e WPA2 com criptografia dinâmica (método de criptografia TKIP e AES). Esse padrão denomina-se

São algumas características desse padrão • baseia-se na compatibilidade com os dispositivos 802.11b e 802.11g. • oferece uma taxa de transferência de 150, 300 Mbps, podendo chegar a 600 Mbps. • funciona nas frequências de 2,4 GHz e 5 GHz. • emprega o método de transmissão MIMO, acrônimo de multiple-in, multiple-out, permitindo que placas utilizem diversos fluxos, utilizando vários conjuntos transmissores, receptores e antenas, transmitindo os dados de forma paralela, resultando em melhor desempenho. • utiliza autenticação WEP estática e outros tipos como WPA (Wireless Protect Access) e WPA2 com criptografia dinâmica (método de criptografia TKIP e AES). Esse padrão denomina-se

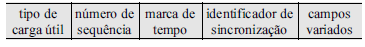

#14. (CESPE – MEC/2015) Julgue o próximo item a respeito das técnicas de implementação de QoS (quality of service). Considerando a figura a seguir, que ilustra o cabeçalho padrão do RTP (real time protocol), é correto afirmar que, no campo identificador de sincronização da fonte, estão indicados os tipos de formatos de dado de áudio e vídeo transmitidos.

#15. (FCM – IF Baiano/2017) O padrão IEEE que regulamenta o uso de redes wireless com largura de banda de no máximo 54 Mbps, operando na frequência de 2.4 GHz, é

#16. (FGV – DPE-RO/2015) Em uma rede onde a política de QoS fim-a-fim existente é a de melhor esforço (“best effort”), pode-se afirmar que nessa situação:

#17. (FCC – TRE-SP/2017) Em uma situação hipotética, um Técnico do TRE-SP foi incumbido de identificar a categoria do cabo de rede de pares trançados utilizada no Tribunal e verificar a necessidade de atualização. Ao observar a terminação do cabo, próxima a um conector e considerando a Norma NBR 14565:2013, o Técnico concluiu que aquele cabo era de Categoria

#18. (FCC – PGE-MT/2016) A Norma brasileira ABNT NBR 14565:2013 tem como escopo especificar “um sistema de cabeamento estruturado para uso nas dependências de um único edifício ou um conjunto de edifícios comerciais em um campus, bem como para a infraestrutura de cabeamento estruturado de data centers”. Ao especificar o desempenho dos cabos para data centers, a Norma recomenda que o desempenho mínimo de cabeamento para par trançado seja de categoria

#19. (COPEVE-UFAL – UFAL/2016) Segundo a norma técnica para cabeamento estruturado NBR 14565, a velocidade máxima de operação e o comprimento máximo recomendado para o cabo UTP Cat5e, incluindo o cabeamento extra para ligações em ambas as pontas, são, respectivamente,

#20. (FGV – TJ-SC/2015) Uma das maneiras de se implementar qualidade de serviço (QoS) em redes TCP/IP é através do modelo DiffServ (Differentiated Services). O tipo de tratamento que o pacote deve receber ao longo do seu encaminhamento pela rede é identificado por um valor chamado DSCP (Differentiated Services Code Point). Esse valor, que fica armazenado no próprio cabeçalho IP do pacote, dá uma nova interpretação a um antigo campo do cabeçalho conhecido como:

#21. (CS-UFG – UFG/2017) No modelo OSI/ISO, existe uma camada que é responsável pela troca de dados e a comunicação entre hosts. Ela permite que duas aplicações em computadores diferentes possam se comunicar, não precisando se preocupar com problemas como colisões e perda de pacote. Trata-se da camada de:

#22. (FCC – TRT – 11ª Região (AM e RR)/2017) No modelo de referência para a interconexão de sistemas abertos (OSI), uma camada superior tem a função de suprir a lacuna de funcionalidade da camada inferior. Por exemplo, a camada de Rede, com relação à camada de Enlace de Dados, tem a função de

#23. (FCC – TRE-SP/2017) Os elementos ou dispositivos de redes de computadores possuem funcionalidades distintas e, dessa maneira, são posicionados em diferentes camadas do modelo OSI. Entretanto, alguns deles podem exercer mais de uma função, sendo mencionados em mais de uma camada, como é o caso ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: do Firewall do tipo Filtro de pacotes que é posicionado nas camadas 3 e 4. </br>

- A transmissão dos dados é feita com base no padrão TCP/IP (Transmission Control Protocol/Internet Protocol), que é organizado em camadas. A filtragem normalmente se limita às camadas de rede (3) e de transporte (4): a primeira é onde ocorre o endereçamento dos equipamentos que fazem parte da rede e processos de roteamento, por exemplo; a segunda é onde estão os protocolos que permitem o tráfego de dados, como o TCP e o UDP (User Datagram Protocol). </br> </br>

Para ler mais sobre o assunto, acesse: Tipos de firewall – Filtragem de pacotes (packet filtering) ( )

#24. (FCC – MPE-MA/2013) Utilizando o IPSec ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

Correto: </br>

– o firewall de cada rede integrada precisa ter configurada política de segurança semelhante. </br> </br>

Errado: </br>

– o modo tunnel criptografa o conteúdo do pacote IP com exceção do cabeçalho. </br>

No modo túnel, todo o pacote IP, incluindo o cabeçalho, é encapsulado no corpo de um novo pacote IP com um cabeçalho IP completamente novo. </br> </br>

– o modo transporte é mais indicado em conexões WAN, mantendo maior nível de confidencialidade. </br>

Nesse modo apenas o segmento da camada de transporte é processado, ou seja , autenticado e criptografado. </br> </br>

– ao estabelecer o canal de comunicação evita-se ataque do tipo DDoS, deixando este canal vulnerável ao spoof em uma das pontas. </br> </br>

– todos os equipamentos envolvidos na comunicação, com exceção dos roteadores, usam uma chave comum. </br> </br>

Para ler mais sobre o assunto, acesse: IPSec ( )

#25. (INSTITUTO AOCP – EBSERH/2017) De acordo com o modelo de referência ISO OSI (Open Systems Interconnection), qual é a camada cuja principal tarefa é transformar um canal de transmissão bruta em uma linha que pareça livre de erros de transmissão, sendo que, para executar essa tarefa, a camada em questão faz com que o transmissor divida os dados de entrada em quadros de dados e transmita os quadros sequencialmente, e se o serviço for confiável, o receptor confirmará a recepção correta de cada quadro, enviando de volta um quadro de confirmação?

#26. (FUNRIO – IF-BA/2016) A Norma ABNT NBR 14565 especifica um sistema de cabeamento estruturado para uso nas dependências de um único edifício ou um conjunto de edifícios comerciais em um campus, bem como para a infraestrutura de cabeamento estruturado de data centers. Segundo essa norma, o equipamento terminal da área de trabalho se conecta ao sistema de cabeamento genérico por meio do(a)

#27. (CONSULPLAN – Prefeitura de Cascavel – PR/2016) O cabeamento estruturado tem como objetivo principal a organização e a unificação das instalações de cabos existentes, assim como dos novos sistemas de cabeamento em edificações comerciais e prediais, de modo que se torne um sistema padrão para referência no desenvolvimento de novos produtos, assim como soluções para o segmento de redes. No Brasil a norma para cabeamento estrutura é a Norma ABNT-NBR 14565, na qual é determinada uma estrutura básica para um sistema de cabeamento estruturado. Na estrutura proposta pela Norma 14565 está definido um espaço destinado à transição entre o caminho primário e o secundário, com conexão cruzada, podendo abrigar equipamento ativo. Acerca dessa definição, assinale a alternativa correta.

#28. (INAZ do Pará – DPE-PR/2017) O DHCP é um protocolo cliente-servidor, no qual o cliente tipicamente é um host que deseja obter informações das configurações de rede incluindo um endereço IP para si mesmo. Para a inserção de um host cliente na rede, quais as quatro etapas do protocolo DHCP devem ser executadas respectivamente? ? A correção aparecerá no rodapé da questão, caso você erre ou não selecione uma opção de resposta.

DHCPDISCOVERY (descoberta) </br>

O cliente transmite mensagens na sub-rede física para descobrir os servidores DHCP disponíveis. </br> </br>

DHCPOFFER (oferta) </br>

Quando um servidor DHCP recebe um pedido de concessão de IP de um cliente, ele reserva um endereço IP para o cliente (essa reserva é opcional, segundo a RFC 2131 – 3.1.2) e estende uma oferta de concessão IP através do envio de uma mensagem DHCPOFFER para o cliente. </br> </br>

DHCPREQUEST (pedido) </br>

Em resposta aos pedidos de oferta do servidor, o cliente responde com um DHCPREQUEST, ainda em broadcast (para ser visível por todos os DHCP servers), solicitando o endereço oferecido. Um cliente pode receber ofertas de vários servidores DHCP, mas vai aceitar apenas uma oferta DHCP. </br> </br>

DHCP de confirmação (ACK) </br>

Quando o servidor DHCP recebe a mensagem DHCPREQUEST do cliente, o processo de configuração entra em sua fase final. A fase de reconhecimento envolve o envio de um pacote DHCPACK para o cliente. </br> </br>

Para ler mais sobre o assunto, acesse: DHCP ( )